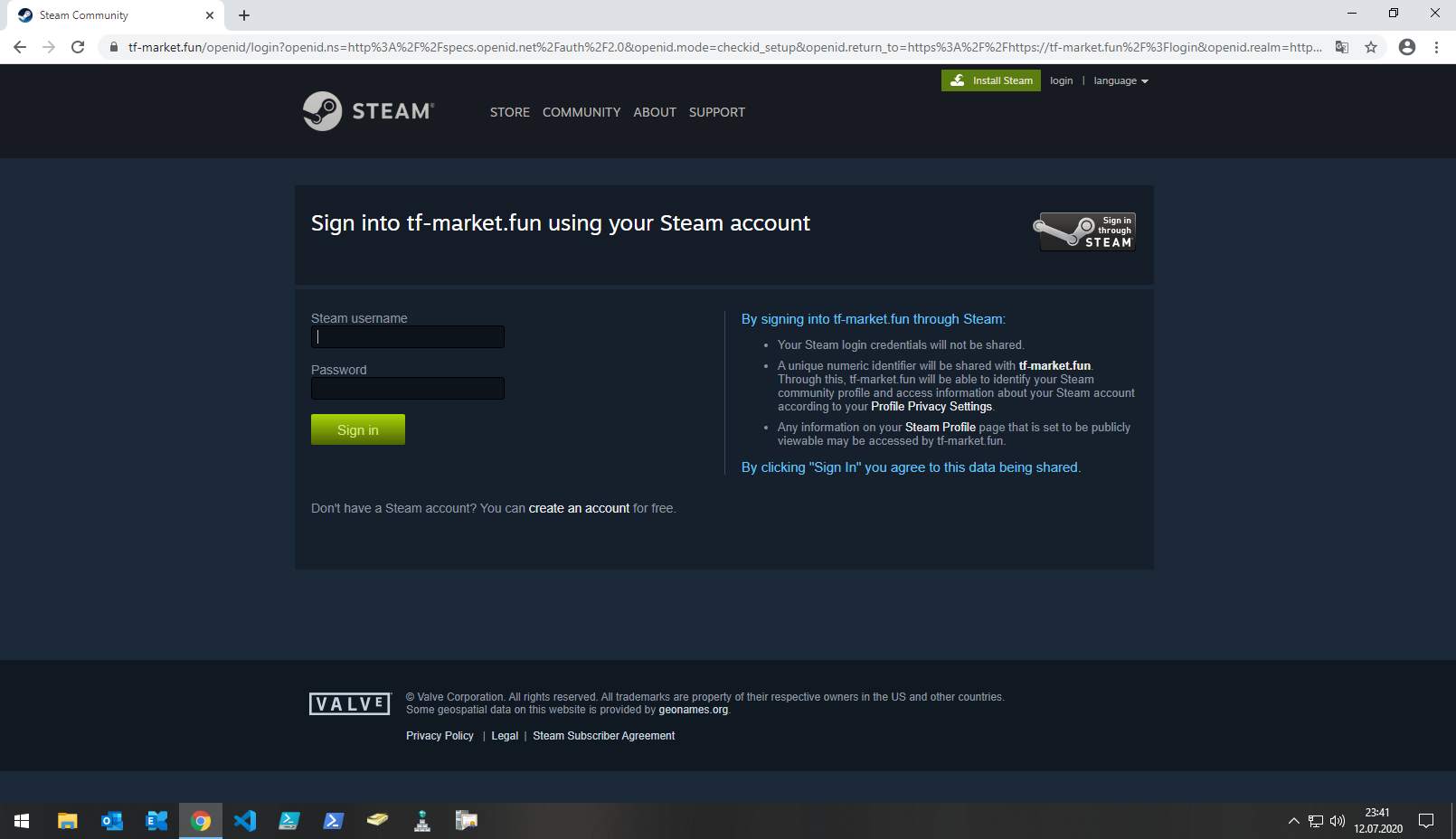

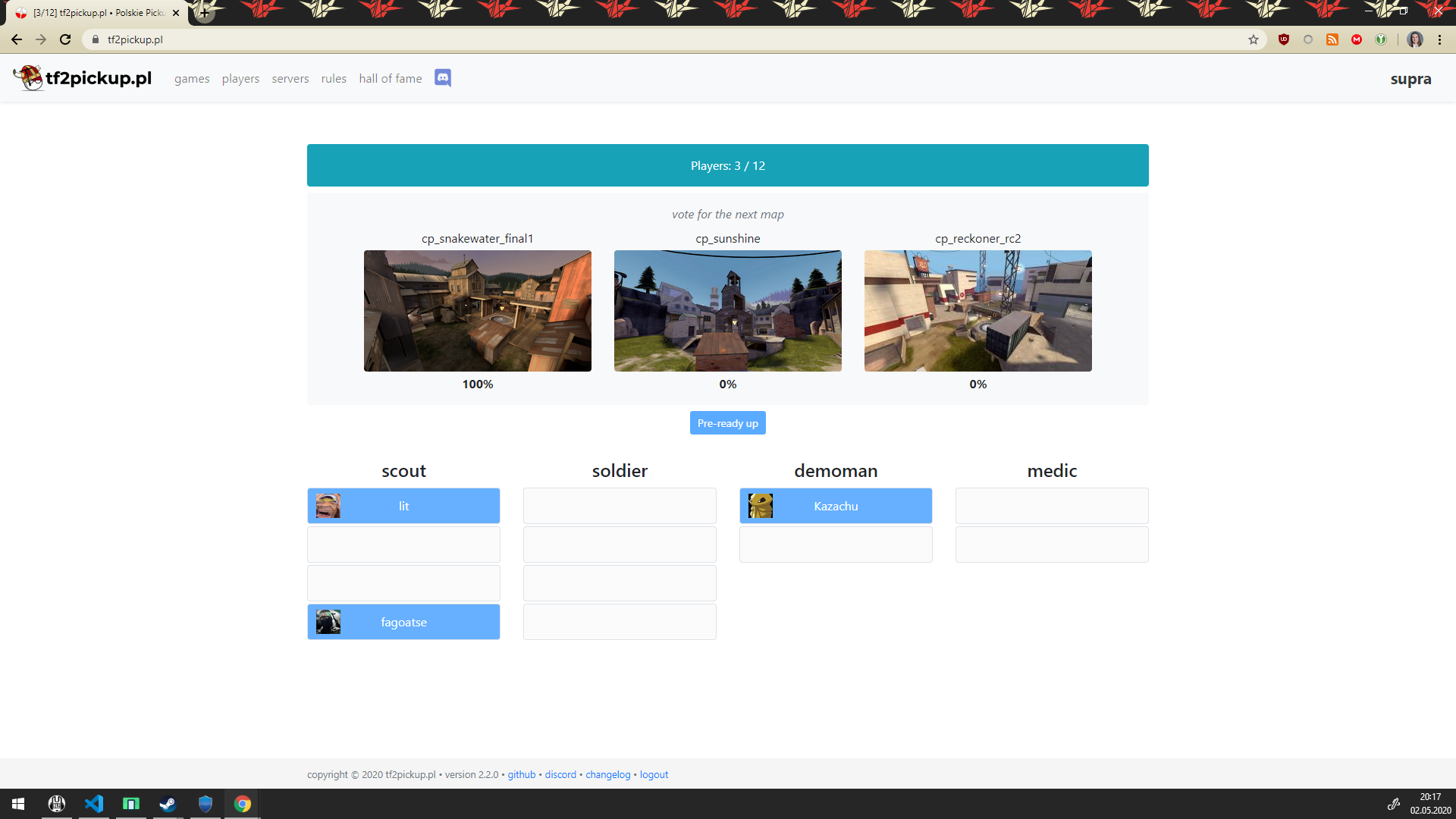

Przykład powyżej przedstawia sposób przechowywania znacznej części administratorów w polskich firmach prywatnych i państwowych. Oczywiście nie widać momentu jak wpisuję hasło do arkusza, ale darujmy sobie to. W sumie nie tylko mowa o administratorach, bo spotkałem się z przełożonymi korzystającymi z takich praktyk. Mój komentarz jest następujący: TO JEST DRAMAT. Postaram się wyjaśnić dlaczego łapię się za głowę jak to widzę i przy okazji postaram się przedstawić bezpieczny sposób na hasła w sieci i nie tylko. Jest to mechanizm, który sam sobie wypracowałem i posługuję się nim od ponad roku.

Jakie są najlepsze praktyki w zabezpieczaniu kont w sieci?

W skrócie:

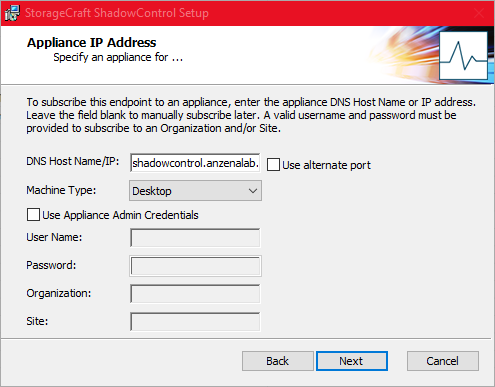

- hasła do różnych serwisów powinny być różne,

- hasła powinny składać się z cyfr, znaków specjalnych, dużych i małych liter oraz powinny być dłuższe niż 12 znaków oraz hasło nie powinno składać się ze spójnych elementów (np. hasła z generatorów haseł), powinno zawierać pewien element losowości,

- hasła powinny być przechowywane w pęku kluczy stworzonym przez menedżerze haseł,

- hasła te powinny być zmieniane co jakiś czas (celowo nie określam przedziału czasowego),

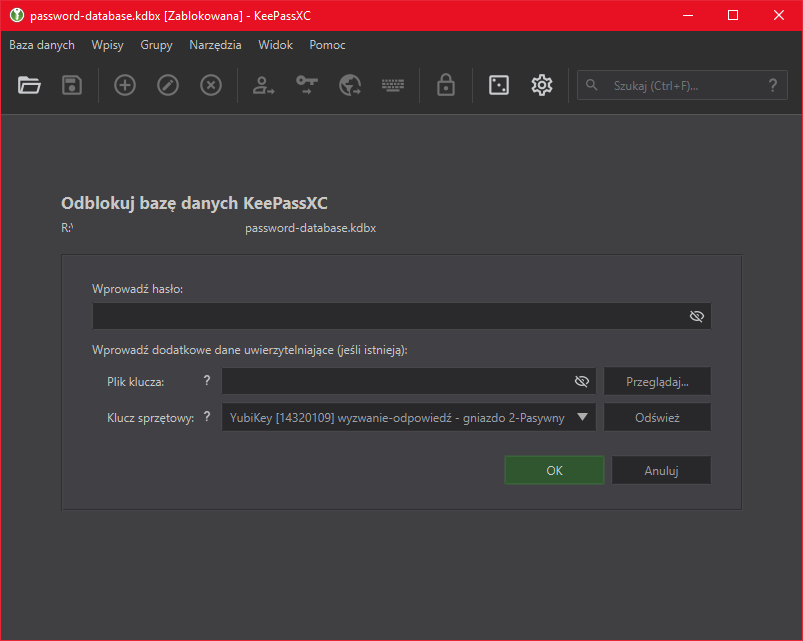

- pęk kluczy powinien być zabezpieczony hasłem lub kluczem publicznym lub kluczem sprzętowym (zaleca się wykorzystywanie co najmniej 2 form zabezpieczenia),

- pęk kluczy powinien być zabezpieczony przed utratą w postaci kopii zapasowej (na przykład poprzez synchronizację na chmurze),

- dwustopniowe uwierzytelnienie powinno być skonfigurowana w miejscach, gdzie to jest możliwe oraz powinna być realizowana przez mechanizm, który umożliwia tworzenie kopii zapasowej.

To może być trochę przerażające, ale to są naprawdę najlepsze opcje na bezpieczeństwo w sieci. Zakładam, że nie każdego stać i nie każdy ma ochotę kupować klucze sprzętowe by być bezpieczniejszym. Nie ma potrzeby do czegoś takiego się zmuszać, wszystko powinno się w tej kwestii robić z rozsądkiem.

Zanim wejdę w temat, krótkie wyjaśnienie:

Uwierzytelnienie (authentication) to proces, w którym udowadniamy, że my to my, możemy to zrobić poprzez „coś, co wiemy”, czyli na przykład znamy jakieś hasło, „coś, co mamy”, czyli na przykład token z aplikacji do logowania lub klucz sprzętowy lub poprzez „coś, czym jesteśmy”, czyli na przykład korzystając biometryki (używając odcisków palców na czytniku, korzystając z Intel RealSense 3D skanując nasz kształt twarzy przez specjalną kamerę, skanując tęczówki oka).

Autoryzacja (authorization) to proces, w którym system sprawdza, czy mamy prawo dostępu. Na przykład po zalogowaniu się do systemu ten wie, że my to my, lecz nie wie czy mamy dostęp do usług. Na przykład, jeśli nie opłacę subskrypcji za Netflixa i zaloguję się na swoje konto, ale nie będę mógł oglądać żadnych filmów. To przykład nieudanej autoryzacji.

Niektórzy używają pojęcia autentykacja – to jest kalka z angielskiego i dotyczy ona uwierzytelnienia.

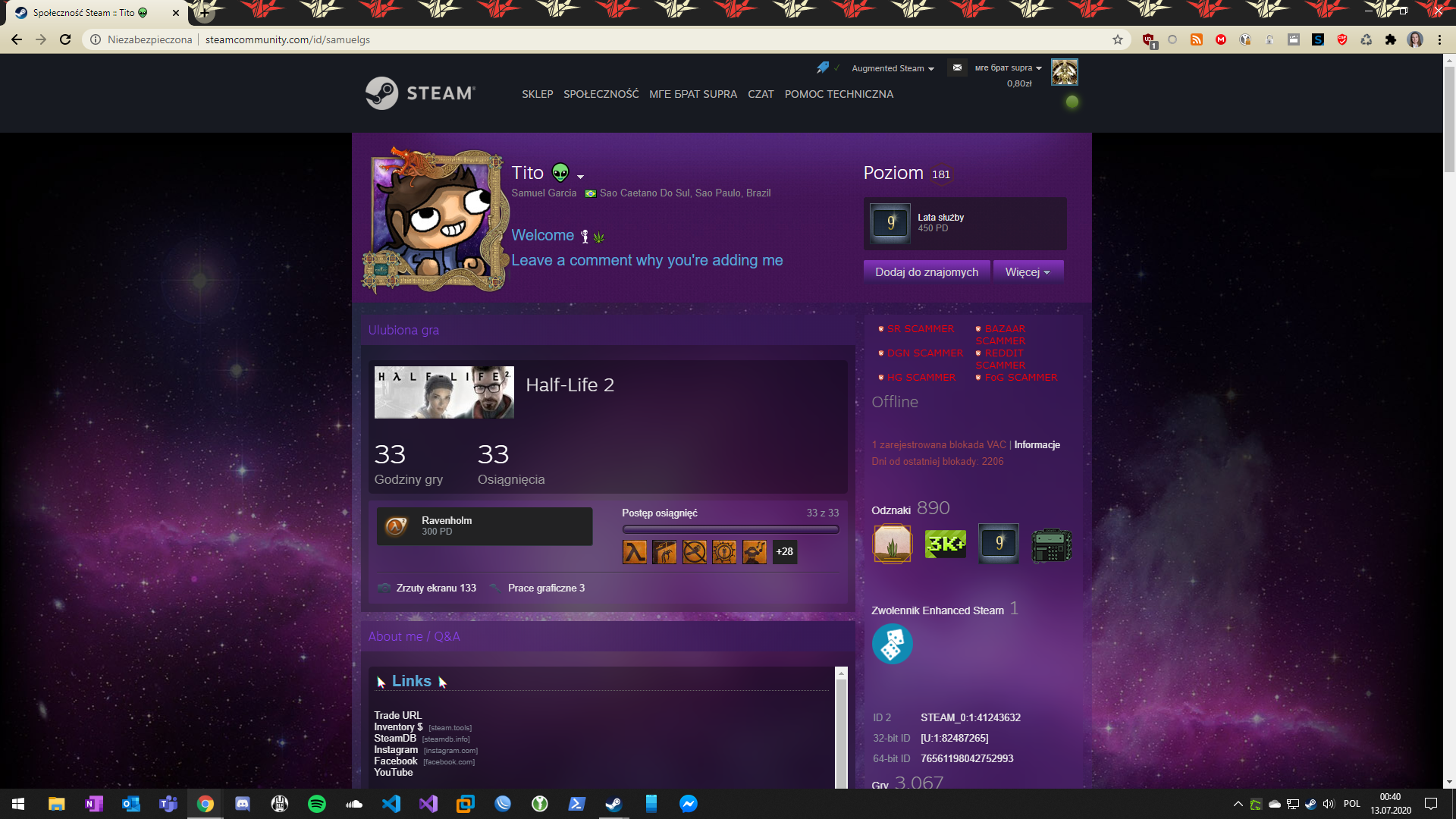

„hasła do różnych serwisów powinny być różne”

Załóżmy, że używamy 1 hasła: Zaq12wsx!cokolwiek Jest to hasło, które spełnia prawie wszystkie wymagania, które przedstawiłem (z wyjątkiem losowości, bo jest ona trochę kiepska). Te hasło używamy na wielu różnych stronach. Facebook, Google, Instagram, cokolwiek innego. Nagle jeden z tych serwisów zostaje zaatakowany przez grupę hakerów, która wykrada bazę danych. Potem okazuje się, że strona nie przechowywała haseł w bezpieczny sposób (czyli na przykład przechowywała hasła w czystym tekście albo korzystała z kiepskiego mechanizmu haszującego). W ten sposób w większości wypadków ktoś ma w bazie nasz adres email i hasło – czyli najpopularniejszą formę logowania. Załóżmy, że z tej listy to był Instagram – w takiej sytuacji mając te same loginy i hasła atakujący może się zalogować na Facebooka, konto Google i cokolwiek innego tam, gdzie ustawiliśmy te same hasła. To jest małe piwo. Duże piwo zaczyna się wtedy jeśli używaliśmy tego samego hasła na kontach firmowych i ktoś zorientuje się jaki adres mailowy posiadamy w pracy lub nazwę użytkownika. Wtedy się mogą zacząć prawdziwe kłopoty.

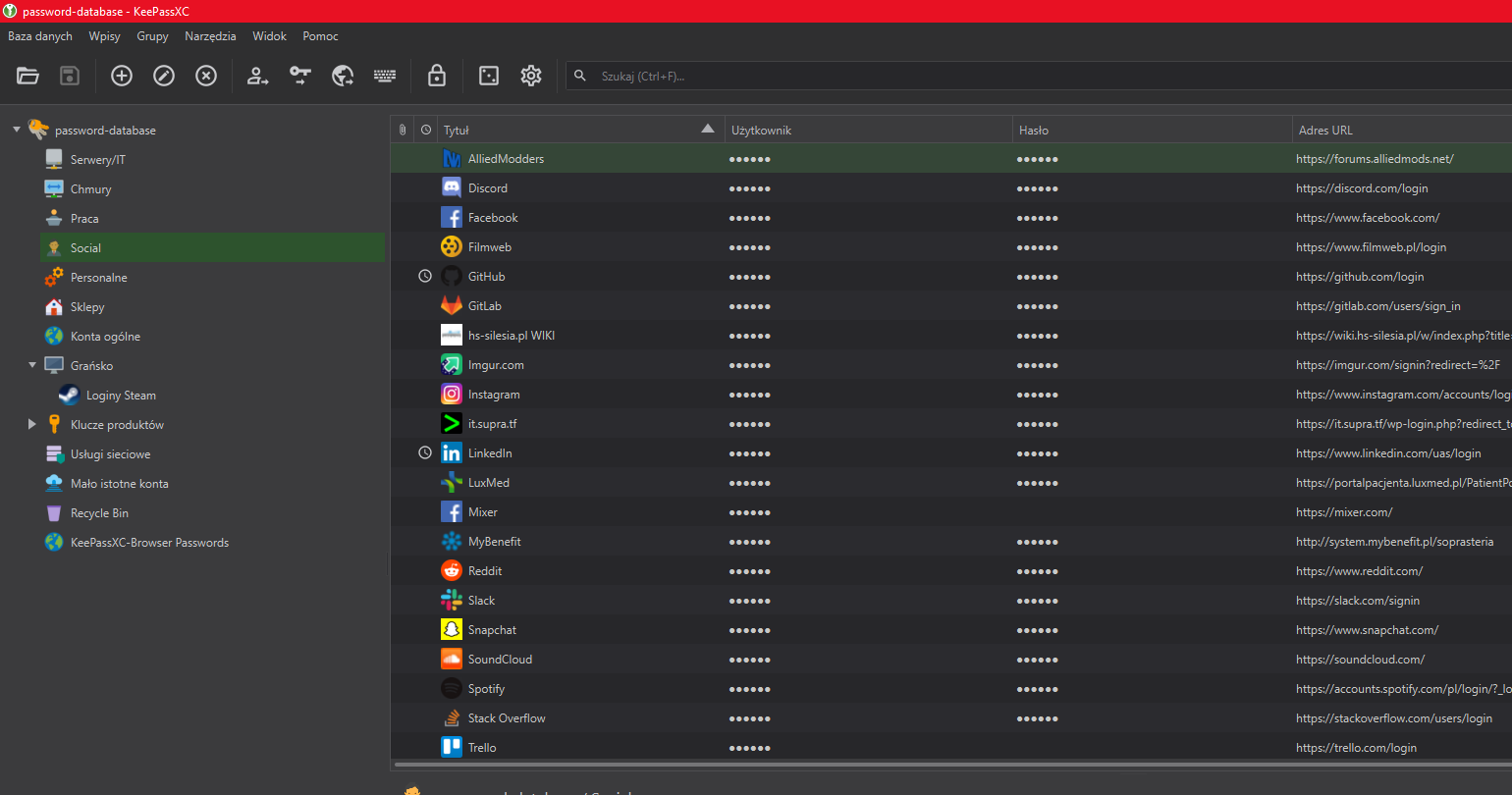

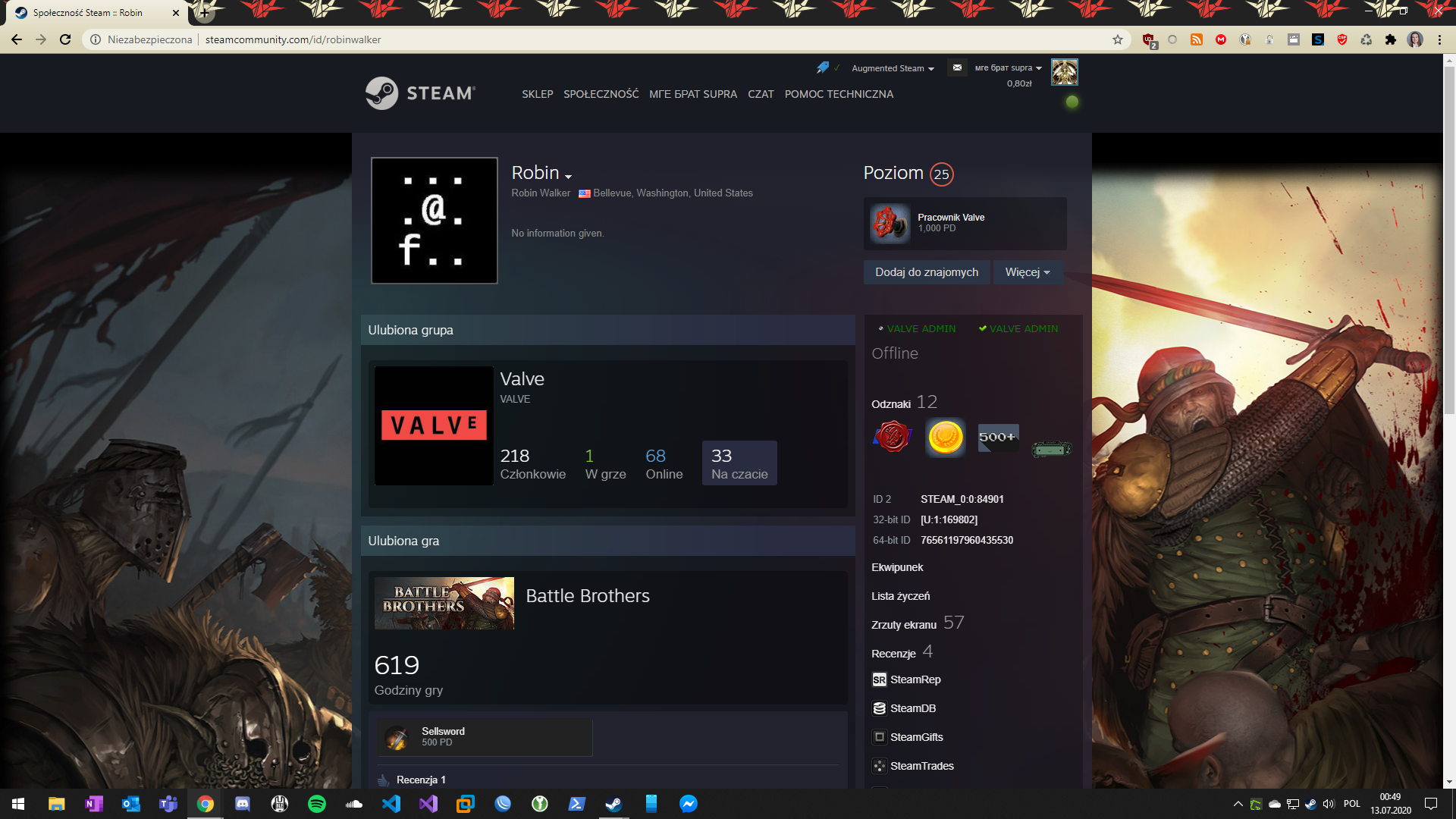

Rozwiązanie? Inne hasła. Ale z drugiej strony spójrzmy prawdzie w oczy – ile jesteśmy w stanie haseł zapamiętać? 1? 5? 10? Będzie dobrze jak 5. Problem w tym, że większość z nas nie korzysta z 5 serwisów, tylko na przykład z 50. W moim przypadku zliczyłem ponad 150 kont w Internecie. Powodzenia w zapamiętaniu tych 150 haseł. To nie jest możliwe, dlatego trzeba sobie te hasła zabezpieczać. Dlatego hasła należy przechowywać w jednym, wspólnym miejscu.

mocne hasło i dwustopniowe uwierzytelnianie

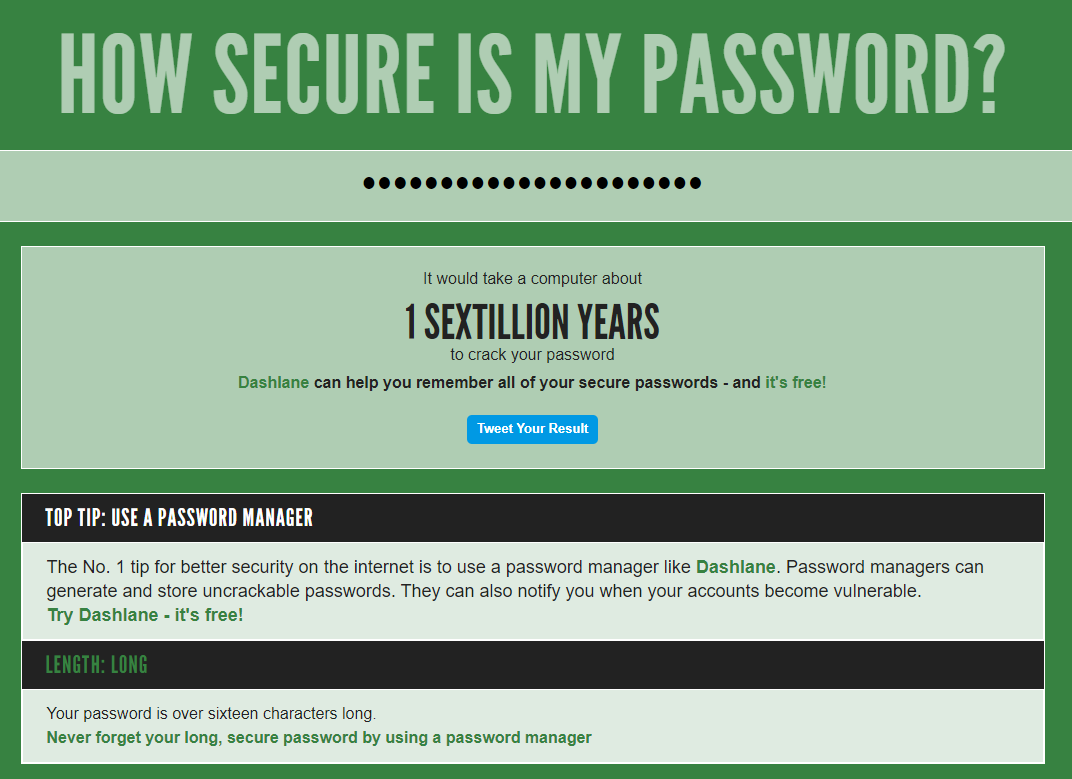

Dzięki temu nasze hasło jest trudniej odgadnąć. Najprościej jest używać menedżera haseł i kopiować wygenerowane hasła – moje hasła są w większości 32-znakowe i nie ma szans, bym pamiętał chociaż jedno. Jest kilka kont, do których potrzebuję szybkiego dostępu typu na przykład Koleje Śląskie jak bym chciał szybko przez telefon kupić bilet na pociąg, ale poza tym wszędzie te hasła są po prostu długie i je wszystkie kopiuje z bazy. Po 10 sekundach od skopiowania hasła z KeePassa te jest usuwane ze schowka w systemie. Hasło same w sobie powinno mieć ogólnie więcej niż 12 znaków, duże, małe litery, cyfry i znaki specjalne. Do testowania haseł można skorzystać ze strony howsecureismypassword.net, która pozwala nam wpisać hasło, a strona powie nam w ile przeciętny komputer powinien takie hasło złamać:

Przykład dobrego hasła:

Kmn6X;c?F4Mx'=^"

Te hasło jest całkowicie losowe. Co prawda, nie może być wykorzystane wszędzie, bo zawiera znaki, których nie możemy dodać np. w pliku konfiguracyjnym. Takie znaki to często: { } [ ] ( ) / \ ' " ` ~ , ; : . < >, ale na szczęście generatory haseł pozwalają nam wykluczyć takie znaki z generacji, dzięki czemu można otrzymać to:

Cr*f6y_8EV4ey!&r

Przykład trudnego, ale nie całkowicie losowego hasła:

23N2iePatrz5ieNaP6likany%

Ciężko, by takie hasło było związane z jakąś pracą, bo jest całkowicie losowe + znaki w haśle są czasami w losowych miejscach. To sprawia, że hasło jest trudniejsze do złamania, ale jednocześnie trudniej je zapamiętać.

Przykład słabego hasła:

NazwaNaszejFirmy2021!123

Hasło składa się z prostych słów, które łatwo zapamiętać, przez co sprawia, że łatwiej je zapamiętać. To dobre dla nas, lecz też ułatwia to sprawę atakującym. Trzeba na to uważać z jakich słów składają się hasła, bo jeśli kontekst hasła pasuje do tego gdzie ono jest używane – sprawia to, że łatwiej jest je odgadnąć.

Teraz pytanie: czy każdy powinien używać takiego trudnego hasła? To zależy gdzie takie hasło będziesz używać:

- strony internetowe – całkowicie losowe,

- bazy danych, aplikacje – całkowicie losowe,

- menedżer haseł – trudne, ale nie musi być całkowicie losowe,

- strony „niskiego ryzyka” – trudne, ale nie musi być całkowicie losowe.

Dlaczego tak? Pierwsze dwa zawsze mogą być kopiowane z menedżera haseł i nie trzeba tych haseł pamiętać. Tak samo jest z drugim. W przypadku menedżera haseł te hasło musimy pamiętać (jest wyjątek, opiszę go w dalszej części posta). Tutaj musimy sami zdecydować jak dobrą mamy pamięć lub papier, na którym zapisujemy tekst.

W przypadku stron „niskiego ryzyka” – mam na myśli strony, w których jeśli stracimy dostęp, nikt nam nie wyrządzi szkody. Dla mnie taką stroną jest strona Kolei Śląskich, bo w przypadku, gdy ktoś przejąłby moje konto to mógłby zobaczyć jak się nazywam i ewentualnie mógłby kupić mi bilet na pociąg 😂

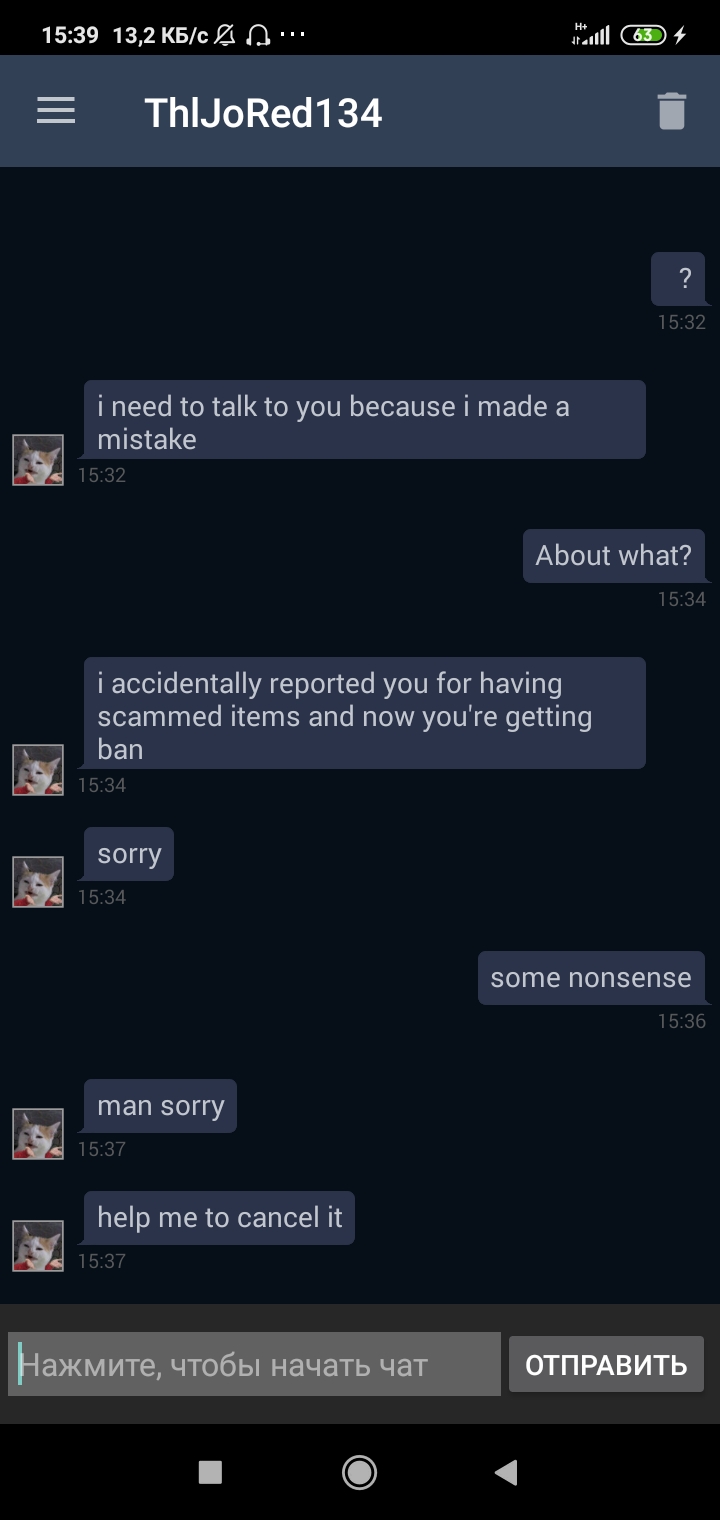

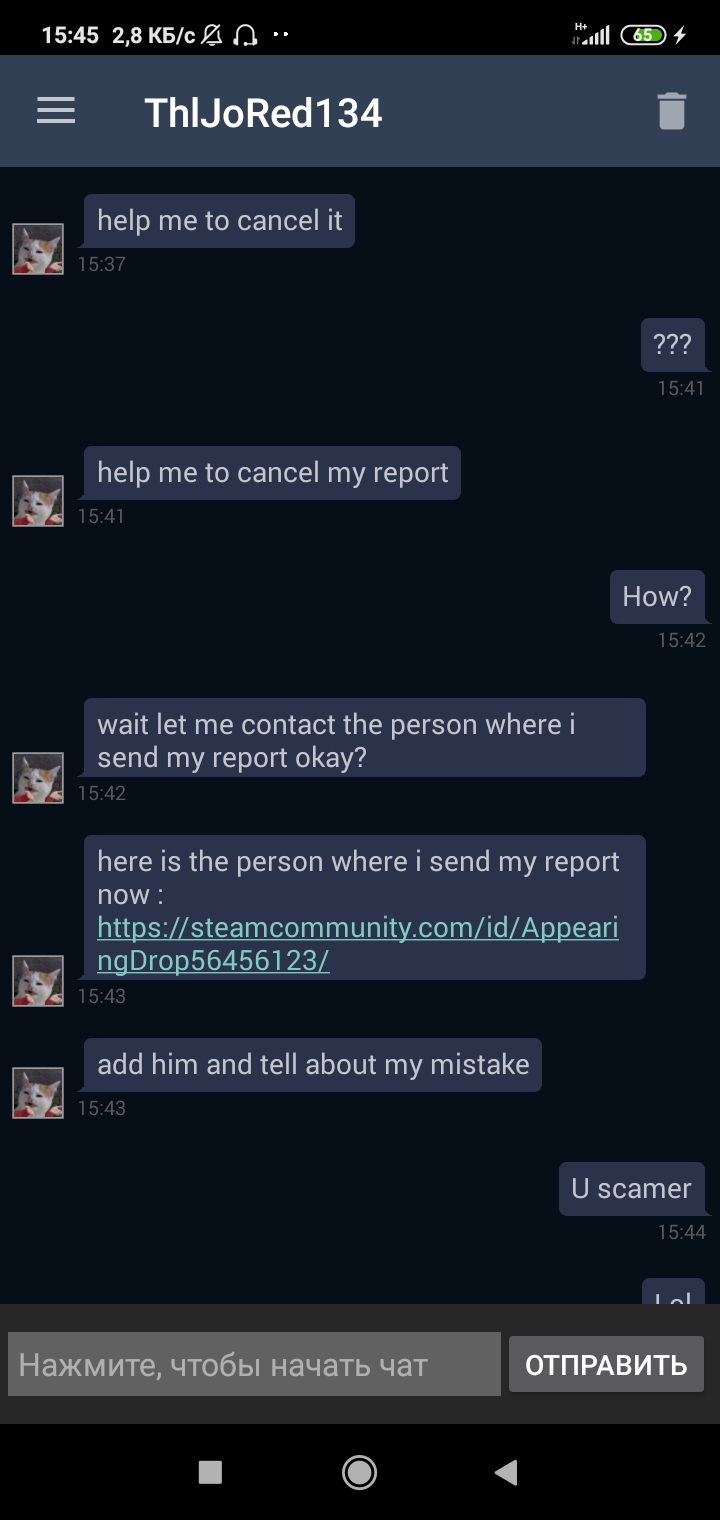

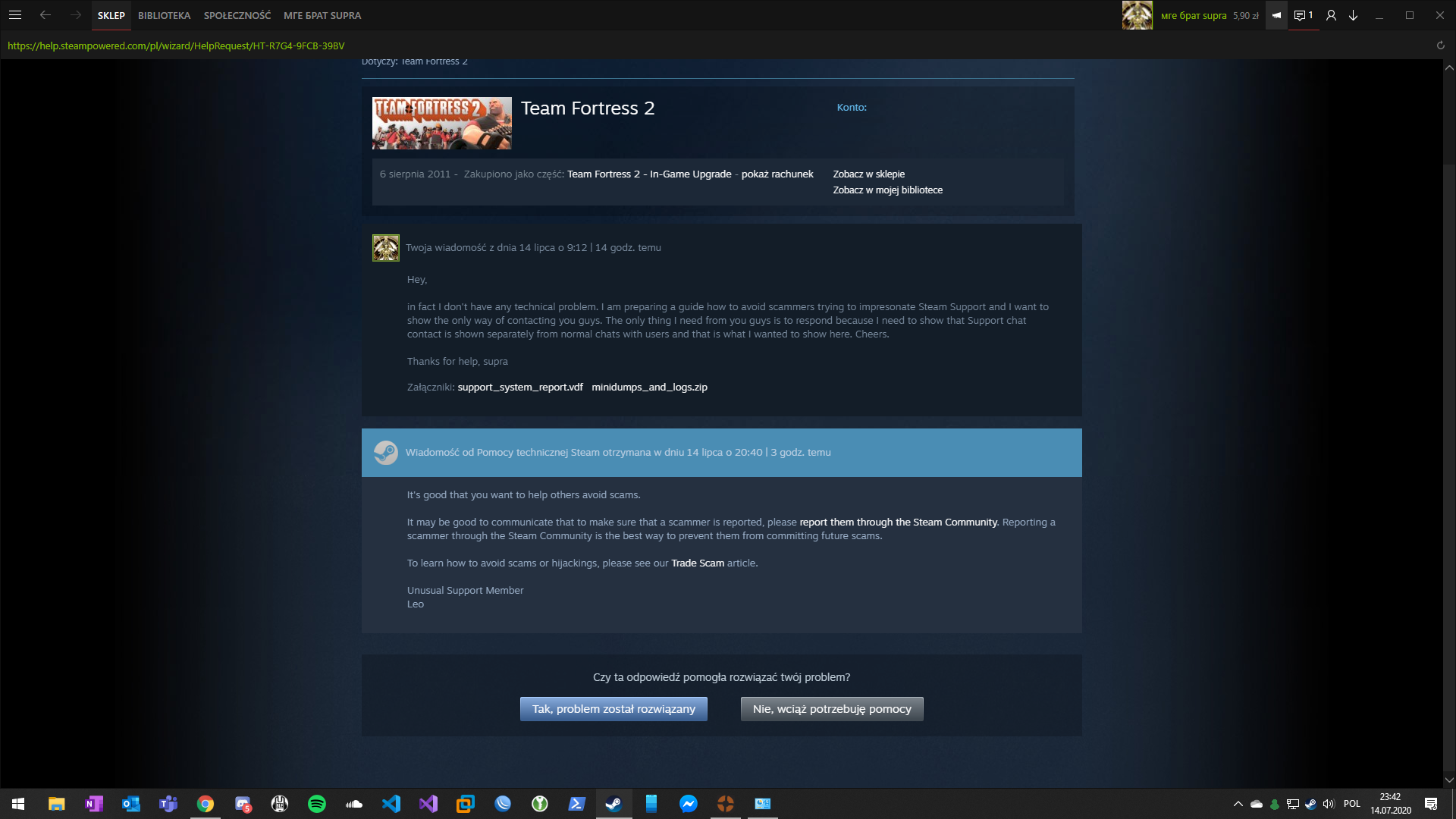

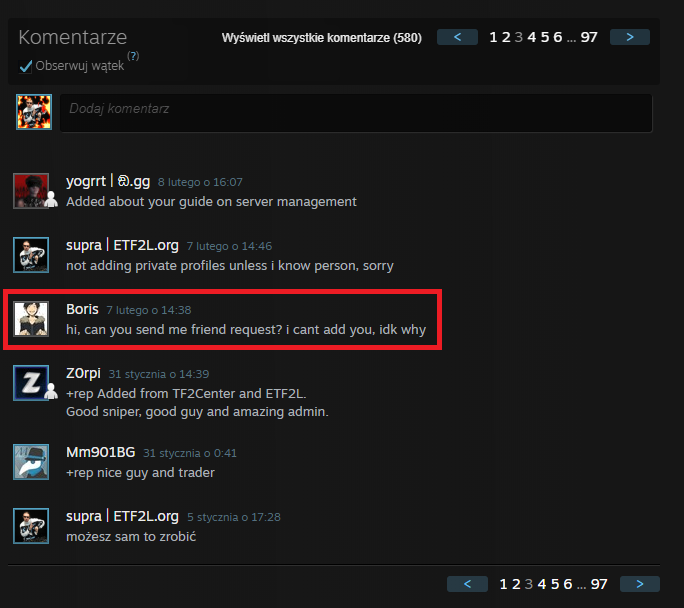

Żarty żartami, ale definitywnie do niskiego ryzyka nie należą strony takie jak na przykład Facebook. Typowy argument, który ja słyszę to: ale przecież ja nie mam nic do ukrycia, tam i tak nic nie ma, przecież nie jestem żadnym przestępcą, to co mogłoby się stać. Cóż, mogłoby i dam przykład. Załóżmy, że ja jestem atakującym. Mógłbym zalogować się na Facebooka ofiary i napisać do 2 znajomych, z którymi ofiara ostatnio pisała, że wykopałem się kasy i potrzebuje 50 zł na tydzień. W dużej mierze raczej osoba odpisze, że nie ma problemu, bo większość ludzi ma uśpioną czujność i nie zadzwoni na komórkę, by sprawdzić czy to na pewno prawdziwa prośba. Czyli w ten sposób wyjąłem od ofiary 100 zł, bo koniec końców pewnie odda te pieniądze. A to tylko jedna osoba. Oczywiście to tylko początek rzeczy, jakie można robić podszywając się pod kogoś i chyba lepiej się o tym nie przekonywać jak to mogłoby się skończyć, gdy ktoś przegląda nasze wiadomości prywatne…

Hasło do menedżera haseł może być losowym i trudnym hasłem pod warunkiem, że będziemy w stanie je wprowadzić w wygodny sposób. W innym wypadku większość ludzi po prostu nie będzie korzystać z takiego rozwiązania. W takich sytuacjach szczególnie warto się wyposażyć w klucz sprzętowy, jakim jest np. YubiKey:

Dzięki temu poza podaniem hasła w KeePassie należy wybrać klucz sprzętowy przypisany do bazy:

Alternatywą dla kluczy sprzętowych jest klucz publiczny – generujemy taki za pomocą Pageanta, gdy na przykład używamy PuTTY na Windowsie – to zdecydowanie wystarczy. Używałem czegoś takiego w poprzedniej pracy. Dla cierpliwych zawsze można skorzystać ze wszystkich trzech opcji, ale moim zdaniem nie jest warto.

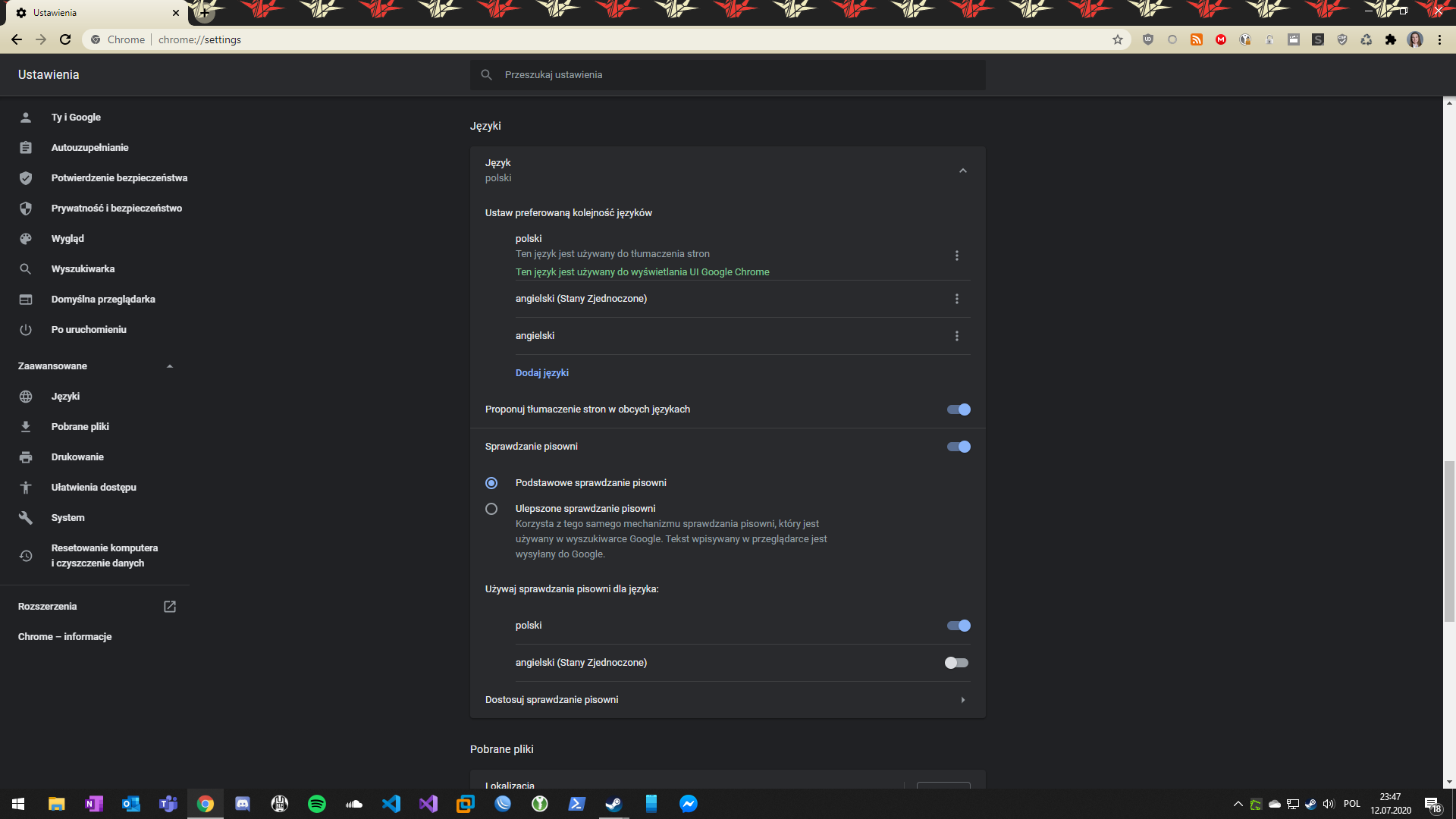

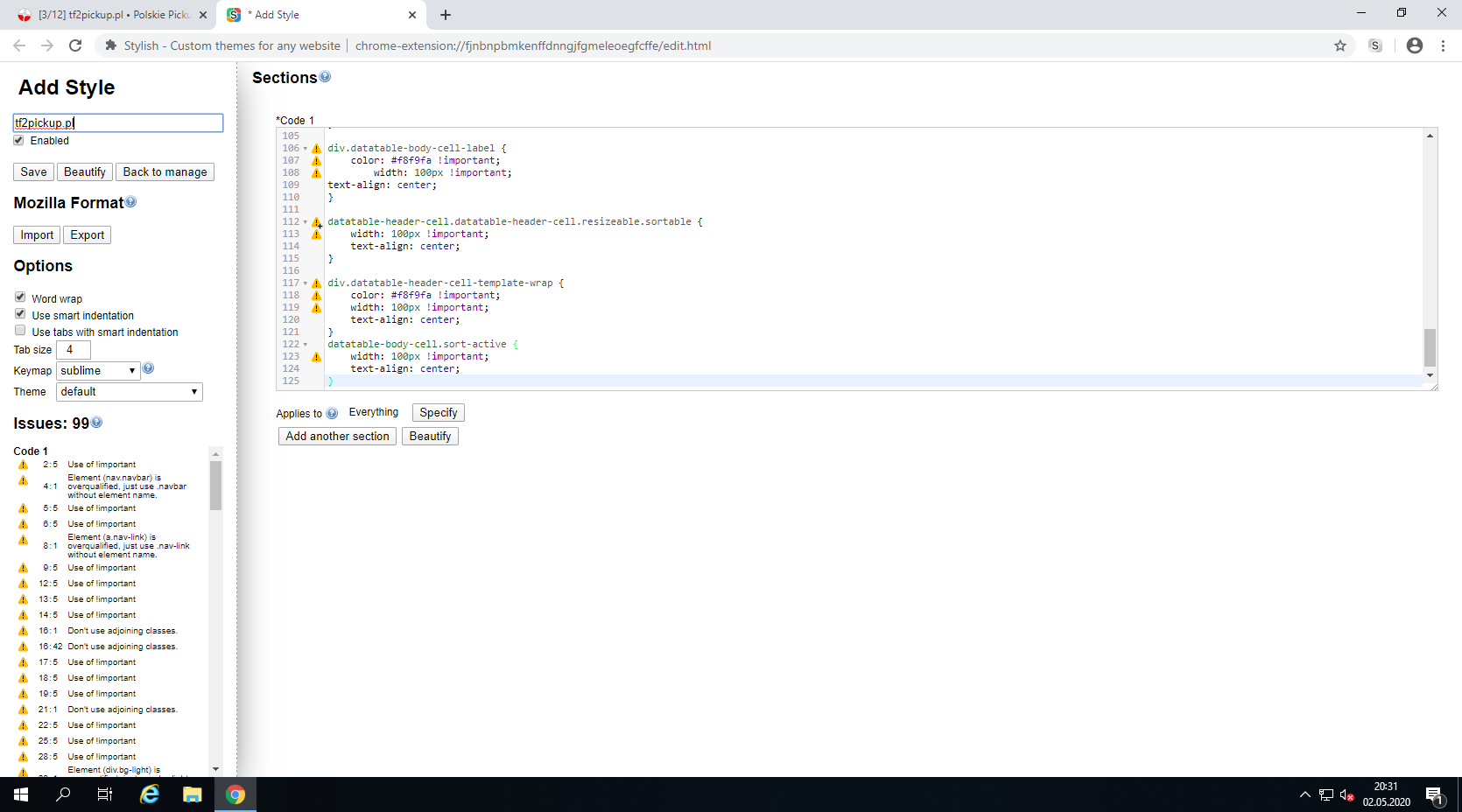

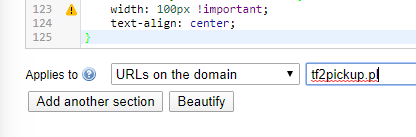

„hasła powinny być przechowywane w pęku kluczy stworzonym przez menedżerze haseł”

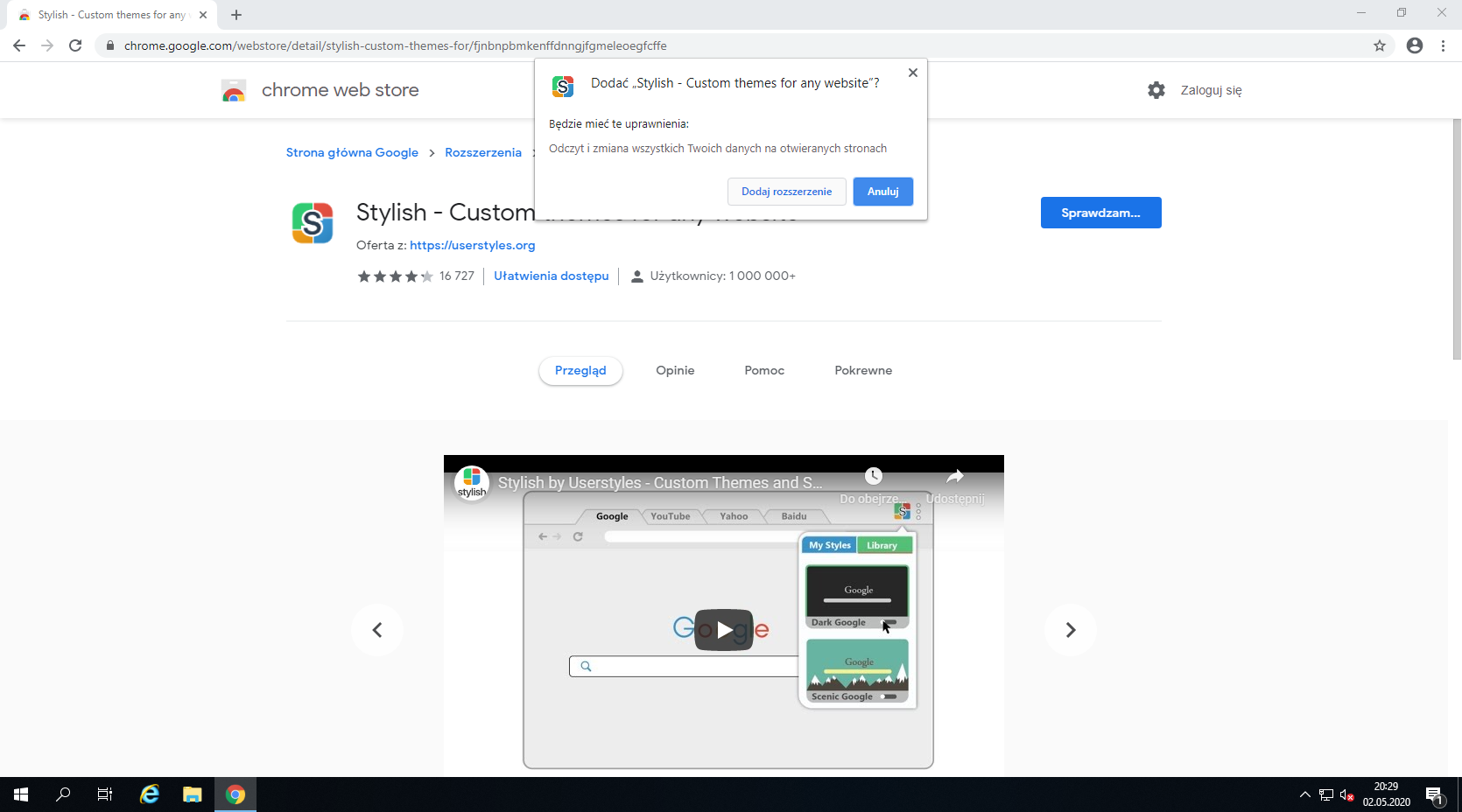

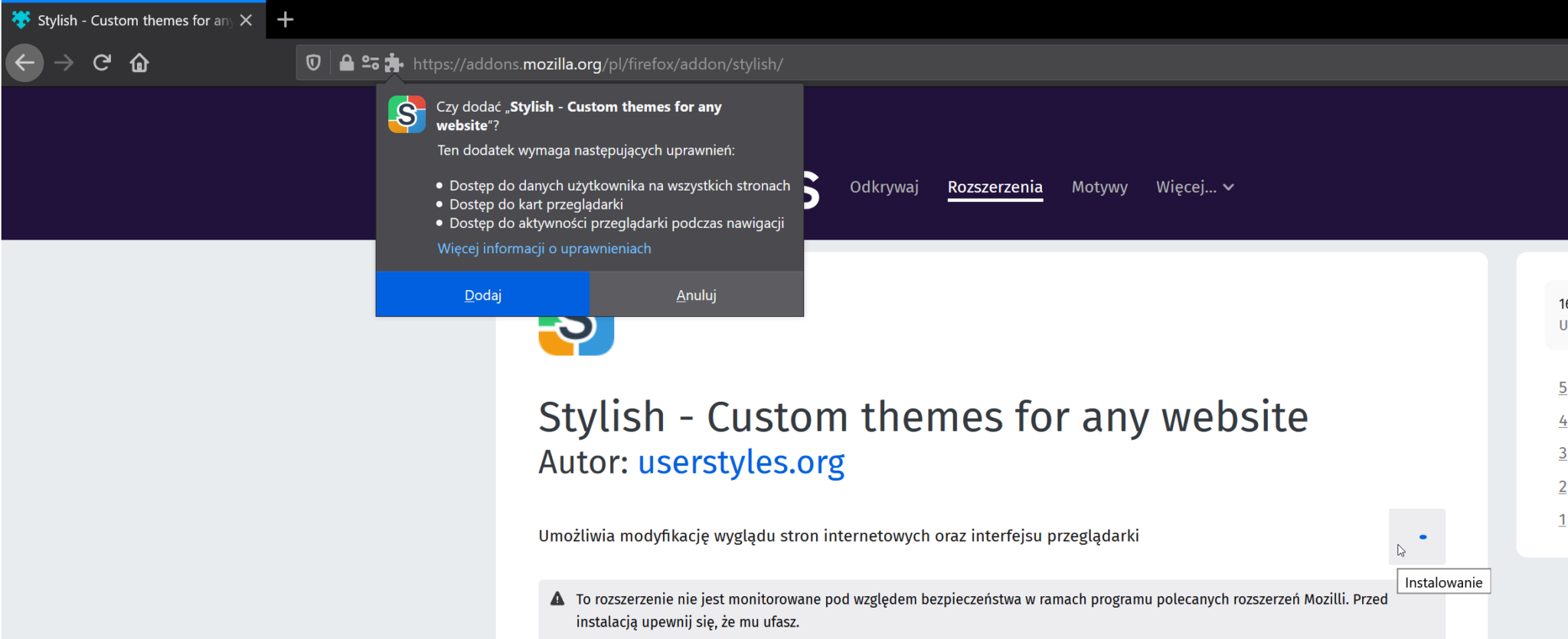

Niektórzy używają Excela ale to jest kiepskie rozwiązanie z tego względu, że nie każdy zabezpiecza go hasłem, poza tym nie każdy ma nowego Office, co sprawiałoby to, że Office szyfrowałby dokument aktualnymi bezpiecznie mechanizmami (bodajże Office 2007 i 2003 mają bardzo łatwe do złamania mechanizmy). Poza tym Excel nie jest przeznaczony do przechowywania haseł, do tego są pęki haseł w programach typu KeePassXC (to taki lepszy KeePass). KeePass jest przykładowym rozwiązaniem i nie jest wyłącznym menedżerem haseł, które rozwiązuje ten problem. Jest wiele innych, czasami opartych o chmurę rozwiązań, które też są bezpieczne.

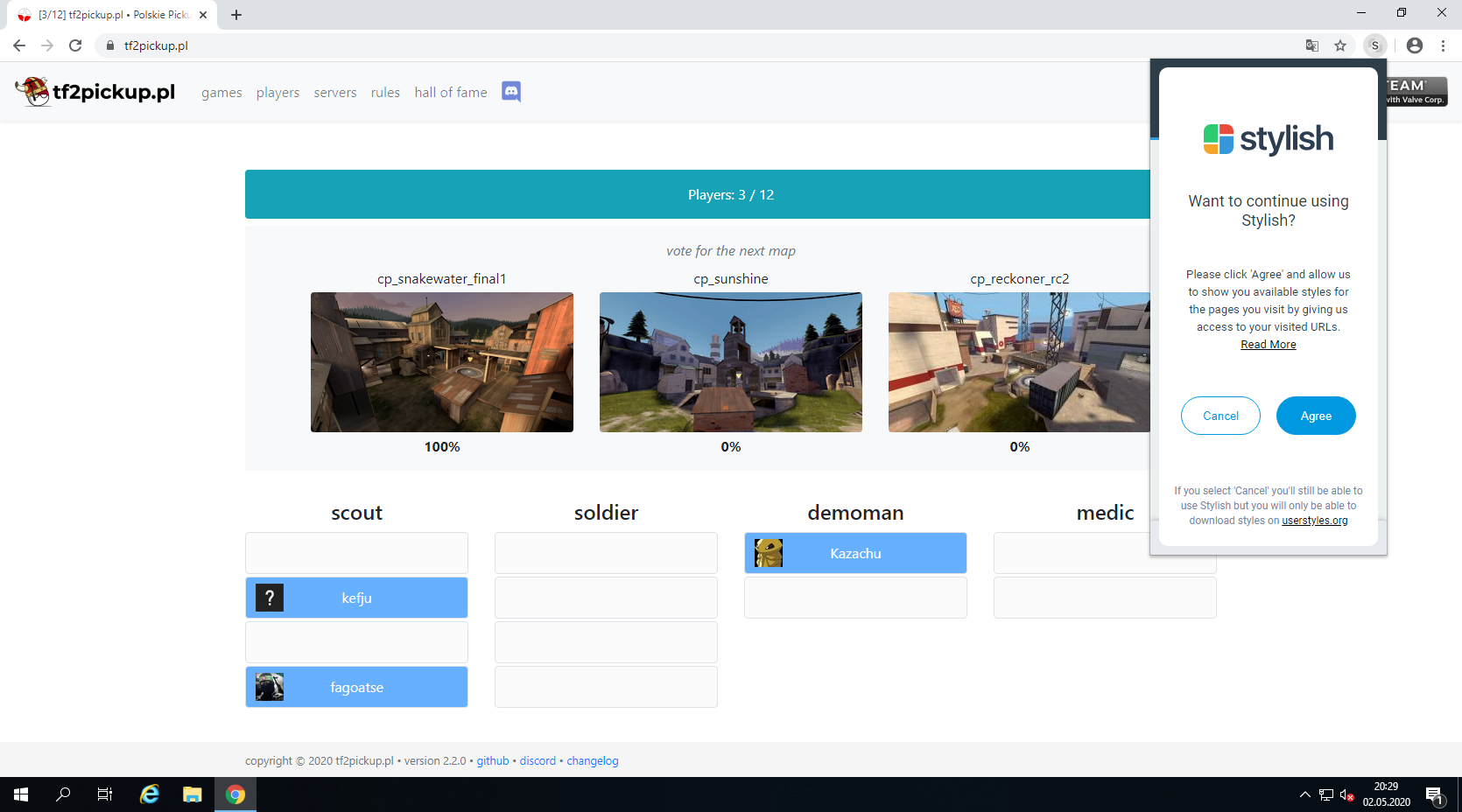

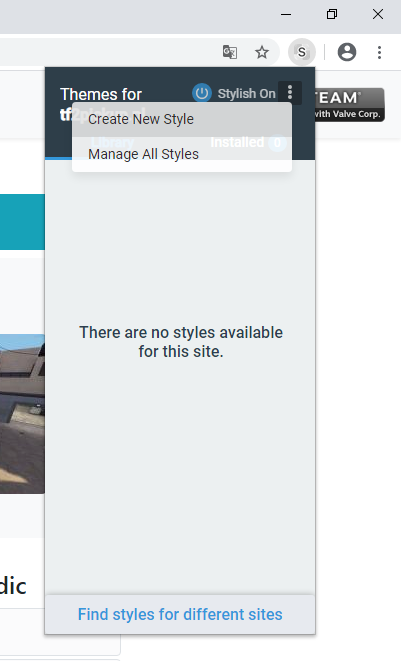

KeePass poza samym przechowywaniem haseł pozwala na obsługę 2FA kont, łatwe generowanie haseł, pozwala zabezpieczyć bazę haseł dwu- i trzystopniowo (hasło, klucz publiczny, klucz sprzetowy), da się go zintegrować z przeglądarką, dzięki czemu wpisywanie haseł jest prostsze. Zresztą przedstawiłem już nawet przykład powyżej.

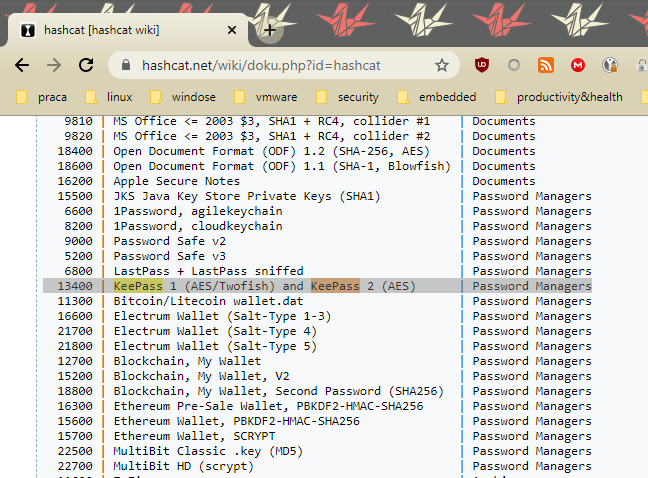

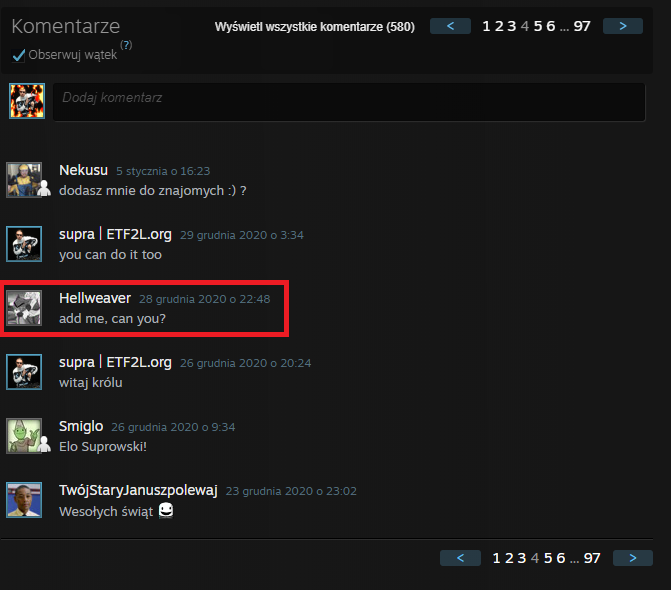

Oczywiście trzeba pamiętać, że KeePass i jego baza nie jest czymś nie do złamania. Fakt, zawartość jest szyfrowana przez AES 256-bitowy, ale to nie zmienia faktu, że takie hasło da się złamać. Ten sam program jest w stanie łamać hasła do arkuszy w Excelu i jest nim hashcat. To ogólnie narzędzie do łamania haseł w różnych algorytmach, i po prostu bazy KeePassa i arkusze Excela są jedynie drobnym elementem listy tego, co on obsługuje. Tutaj jest gotowy skrypt do łamania arkuszy Excela.

Hasła się łamie na dwa sposoby: słownikowo i siłowo. Słownik zakłada, że posiada się dużą bazę haseł (na przykład jedną wielką sklejkę haseł z wycieków różnych serwisów internetowych z przeciągu kilku lat 😉) lub serwerek z mocną kartą graficzną do obliczeń i jeśli hasło było krótkie lub łatwe – zostanie złamane dosyć szybko.

Pokażę jak to wygląda w praktyce zakładając, że definiuję metodę siłową, która natrafi na hasło, które jest w arkuszu:

supra@supra-pc:/mnt/r/supra/Pulpit$ python office2hashcat.py Zeszyt1.xlsx $office$*2013*100000*256*16*cb973f1be246fbd96939c909bce5905e*18fe55fc3f134776687f79551c68a3f6*b519e82fa04c357910f2022f6ddd8f2f2ba0ac81436c2b83d96ca7eb0eda8883

R:\supra\Pulpit\hashcat-6.0.0>hashcat.exe -a 3 -w 3 -m 9600 hash.lst ^Z?l?l?d?dwsx!

hashcat (v6.0.0) starting...

* Device #1: CUDA SDK Toolkit installation NOT detected.

CUDA SDK Toolkit installation required for proper device support and utilization

Falling back to OpenCL Runtime

* Device #1: WARNING! Kernel exec timeout is not disabled.

This may cause "CL_OUT_OF_RESOURCES" or related errors.

To disable the timeout, see: https://hashcat.net/q/timeoutpatch

OpenCL API (OpenCL 1.2 CUDA 11.0.140) - Platform #1 [NVIDIA Corporation]

========================================================================

* Device #1: GeForce RTX 2070, 6912/8192 MB (2048 MB allocatable), 36MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Applicable optimizers:

* Zero-Byte

* Single-Hash

* Single-Salt

* Brute-Force

* Slow-Hash-SIMD-LOOP

Watchdog: Temperature abort trigger set to 90c

Host memory required for this attack: 696 MB

The wordlist or mask that you are using is too small.

This means that hashcat cannot use the full parallel power of your device(s).

Unless you supply more work, your cracking speed will drop.

For tips on supplying more work, see: https://hashcat.net/faq/morework

Approaching final keyspace - workload adjusted.

[s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>

Session..........: hashcat

Status...........: Running

Hash.Name........: MS Office 2013

Hash.Target......: $office$*2013*100000*256*16*cb973f1be246fbd96939c90...da8883

Time.Started.....: Fri Jul 17 12:12:55 2020 (2 secs)

Time.Estimated...: Fri Jul 17 12:13:03 2020 (6 secs)

Guess.Mask.......: Z?l?l?d?dwsx! [9]

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 10937 H/s (31.52ms) @ Accel:4 Loops:512 Thr:1024 Vec:1

Recovered........: 0/1 (0.00%) Digests

Progress.........: 0/67600 (0.00%)

Rejected.........: 0/0 (0.00%)

Restore.Point....: 0/67600 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:31744-32256

Candidates.#1....: Zar12wsx! -> Zqx84wsx!

Hardware.Mon.#1..: Temp: 71c Fan: 46% Util:100% Core:1935MHz Mem:7000MHz Bus:16

$office$*2013*100000*256*16*cb973f1be246fbd96939c909bce5905e*18fe55fc3f134776687f79551c68a3f6*b519e82fa04c357910f2022f6ddd8f2f2ba0ac81436c2b83d96ca7eb0eda8883:Zaq12wsx!

Session..........: hashcat

Status...........: Cracked

Hash.Name........: MS Office 2013

Hash.Target......: $office$*2013*100000*256*16*cb973f1be246fbd96939c90...da8883

Time.Started.....: Fri Jul 17 12:12:55 2020 (6 secs)

Time.Estimated...: Fri Jul 17 12:13:01 2020 (0 secs)

Guess.Mask.......: Z?l?l?d?dwsx! [9]

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 11630 H/s (28.61ms) @ Accel:4 Loops:512 Thr:1024 Vec:1

Recovered........: 1/1 (100.00%) Digests

Progress.........: 67600/67600 (100.00%)

Rejected.........: 0/67600 (0.00%)

Restore.Point....: 0/67600 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1....: Zar12wsx! -> Zqx84wsx!

Hardware.Mon.#1..: Temp: 71c Fan: 54% Util:100% Core:1935MHz Mem:7000MHz Bus:16

Started: Fri Jul 17 12:12:52 2020

Stopped: Fri Jul 17 12:13:02 2020

/////////////////////////////////////////////////////////////////////////

Hashcat.potfile

$office$*2013*100000*256*16*cb973f1be246fbd96939c909bce5905e*18fe55fc3f134776687f79551c68a3f6*b519e82fa04c357910f2022f6ddd8f2f2ba0ac81436c2b83d96ca7eb0eda8883:Zaq12wsx!

/////////////////////////////////////////////////////////////////////////

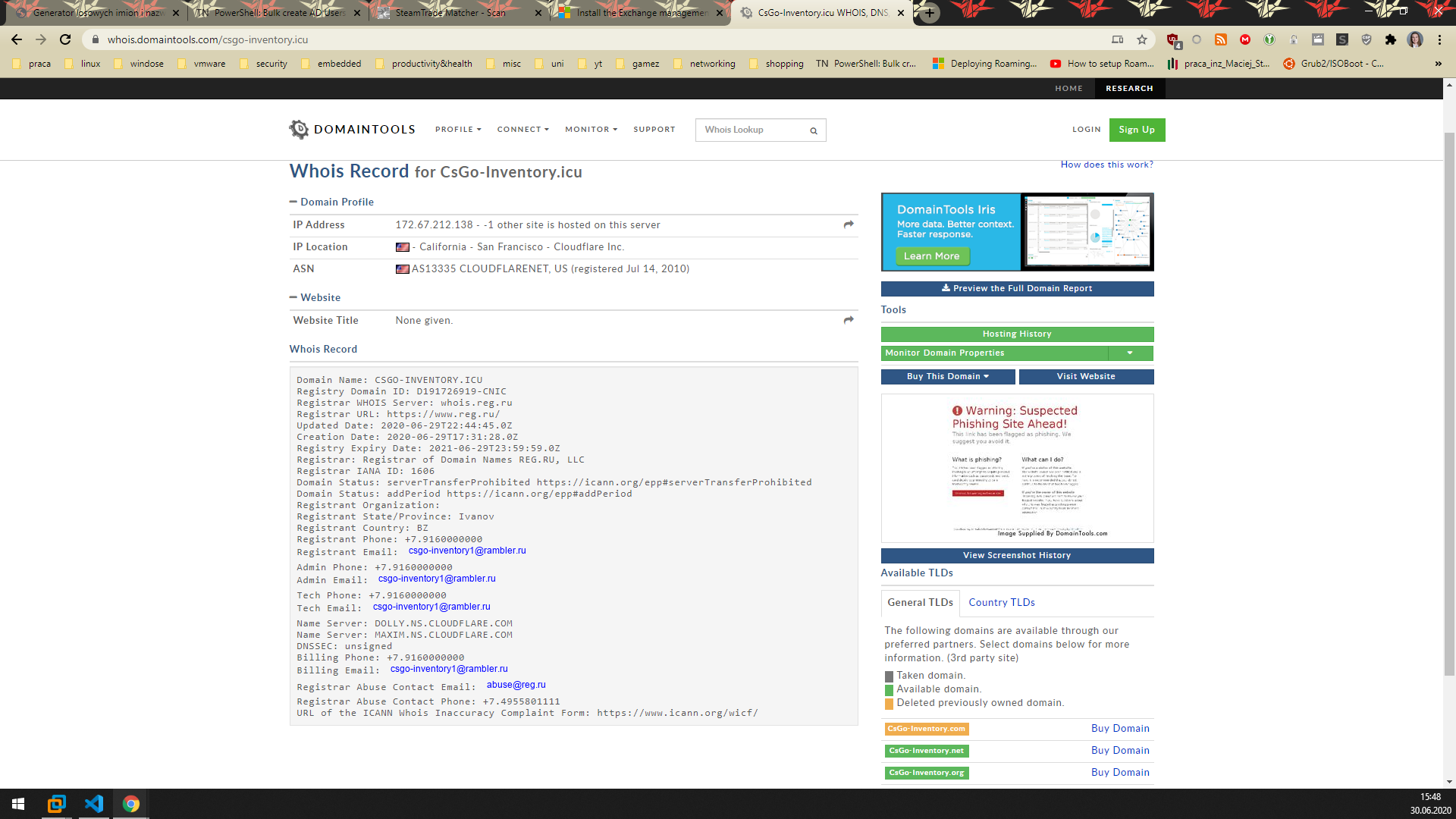

W zaznaczonym miejscu widać hasło. Jak widać poniżej, taka metoda też jest dostępna dla KeePassa:

W przypadku posiadania dwustopniowego uwierzytelniania raczej ta opcja w hashcat to przycisk do papieru. Nie sądzę, by było możliwe łamanie dwóch ciągów znaków jednocześnie w wydajny sposób i w czasie, który pozwoli na łatwe złamanie siłą rzeczy dwóch haseł jednocześnie. Jeśli się mylę – dajcie znać.

„hasła te powinny być zmieniane co jakiś czas”

Tutaj nie ma za dużo do obgadywania. Hasła co jakiś czas należy zmieniać i to jest trochę jak wymienianie wypalonych żarówek w pokoju, lecz klepiemy na klawiaturze. W firmach sensownym okresem czasu jest 3-6 miesięcy. Prywatnie nie zmieniałbym częściej niż rok, nawet dwa. Wyjątkiem od tej reguły jest wyciek – wtedy zmieniamy hasło natychmiast. Oczywiście trzymając się poprzedniej reguły dotyczącej różnych haseł na różnych serwisach nie trzeba zmieniać tych haseł wszędzie – wystarczy w miejscu, gdzie to hasło wyciekło.

„pęk kluczy powinien być zabezpieczony hasłem lub kluczem publicznym lub kluczem sprzętowym (zaleca się wykorzystywanie co najmniej 2 form zabezpieczenia)”

Ten punkt jest opcjonalny. Nie każdego stać na to i nie każdy musi to mieć prywatnie, ale moim zdaniem służbowo jako administrator w firmie każdy powinien coś takiego posiadać. Dwa klucze sprzętowe, które są moim zdaniem godne uwagi to YubiKey 5 NFC i SoloKey Solo V2 (które powinno już być dostępne). Klucze powinno się kupować w parach, to znaczy zawsze dwie sztuki, bo jak uszkodzimy klucz to na zapasowym mamy kopię naszych kluczy prywatnych/HMAC itd. W przypadku YubiKey 5 NFC koszt to około 500 zł mając to na względzie. Solo V2 dostaniemy za połowę tej ceny. W cenie YubiKey dostaniemy definitywnie dużą odporność na uszkodzenia i wodoszczelność (której nie ma w Solo V2), w zamian w Solo V2 otrzymamy sprzęt z otwartym oprogramowaniem układowym (firmware YubiKey jest zamknięty) oraz nieco większe możliwości pod kątem autoryzacji w Windowsie od YubiKey).

Konfiguracja kluczy jest dosyć prosta, udało mi się wszystko ustawić tego samego wieczoru, którego odebrałem urządzenia 😊

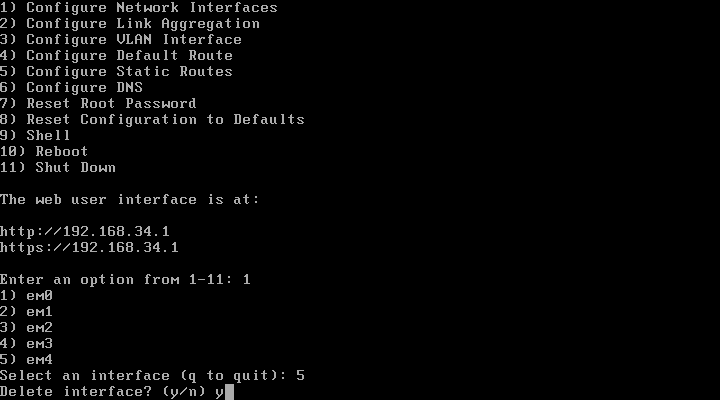

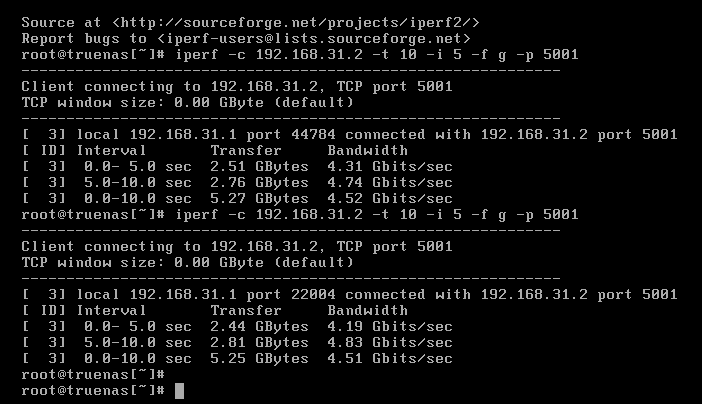

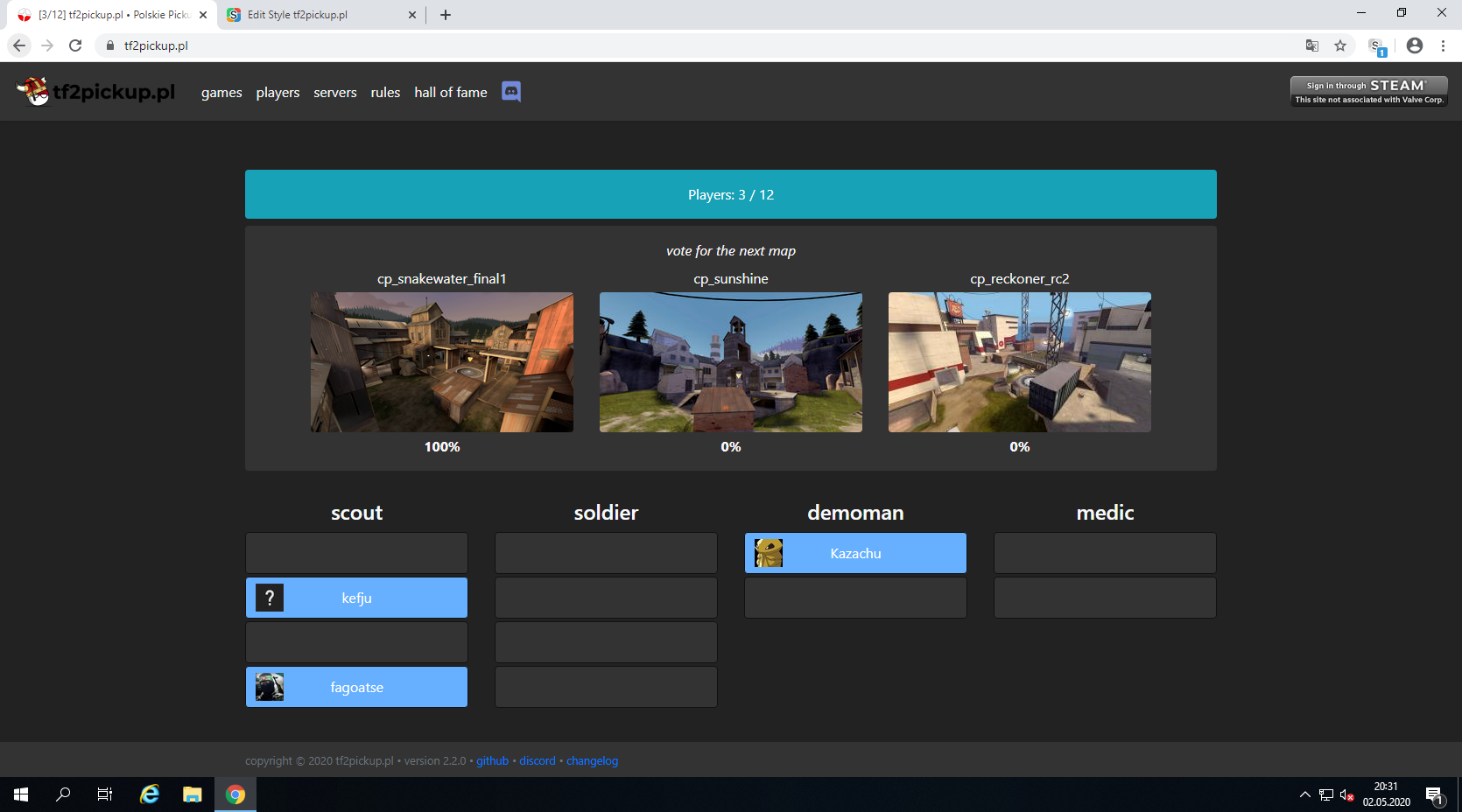

„pęk kluczy powinien być zabezpieczony przed utratą w postaci kopii zapasowej”

Podałem jako przykład chmurę, bo to wydaje się najrozsądniejsze. W ten sposób możemy mieć dostęp do pęku kluczy z telefonu, bo na Androidzie jest aplikacja KeePass2Android, która jest w stanie pobierać pęk kluczy z chmury i go aktualizować. Ponadto obsługuje klucze sprzętowe! To jest moim zdaniem coś. Najlepiej mieć do tego własną chmurę, ale zdając sobie sprawę z tego, że nie każdego na to stać lub nie każdy chce musieć coś takiego ustawiać – zawsze można wybrać Google Drive czy Dropbox. To też są rozwiązania, które raczej będą okej. Ja osobiście korzystam z Nextcloud, bo uważam to za najlepsze rozwiązanie do prywatnej chmury ze względu na możliwości i fakt, że te oprogramowanie jest otwartoźródłowe. Ponadto jest wtyczka, która pozwala na otwieranie baz KeePassa bezpośrednio ze stronki Nextcloud, lecz niestety ona raczej nie obsługuje zabezpieczenia kluczem sprzętowym 😔

Jeśli hasła dotyczą tylko lokalnych systemów/baz – dobrym rozwiązaniem też może być przechowywanie bazy na udziale sieciowym. Jeśli ktoś chce – zawsze można korzystać z dysków zewnętrznych, ale to jest dosyć uporczywe, bo trzeba ciągle pamiętać o kopiowaniu najnowszej wersji pliku i posiadaniu jego kopii gdzieś indziej. Chmura sama w sobie to rozwiązuje. Jeśli komputer padnie – jest na chmurze. Jeśli chmura padnie – jest na dysku lokalnie. Poza tym mam kopię na dwóch komputerach, więc mogę spać spokojnie.

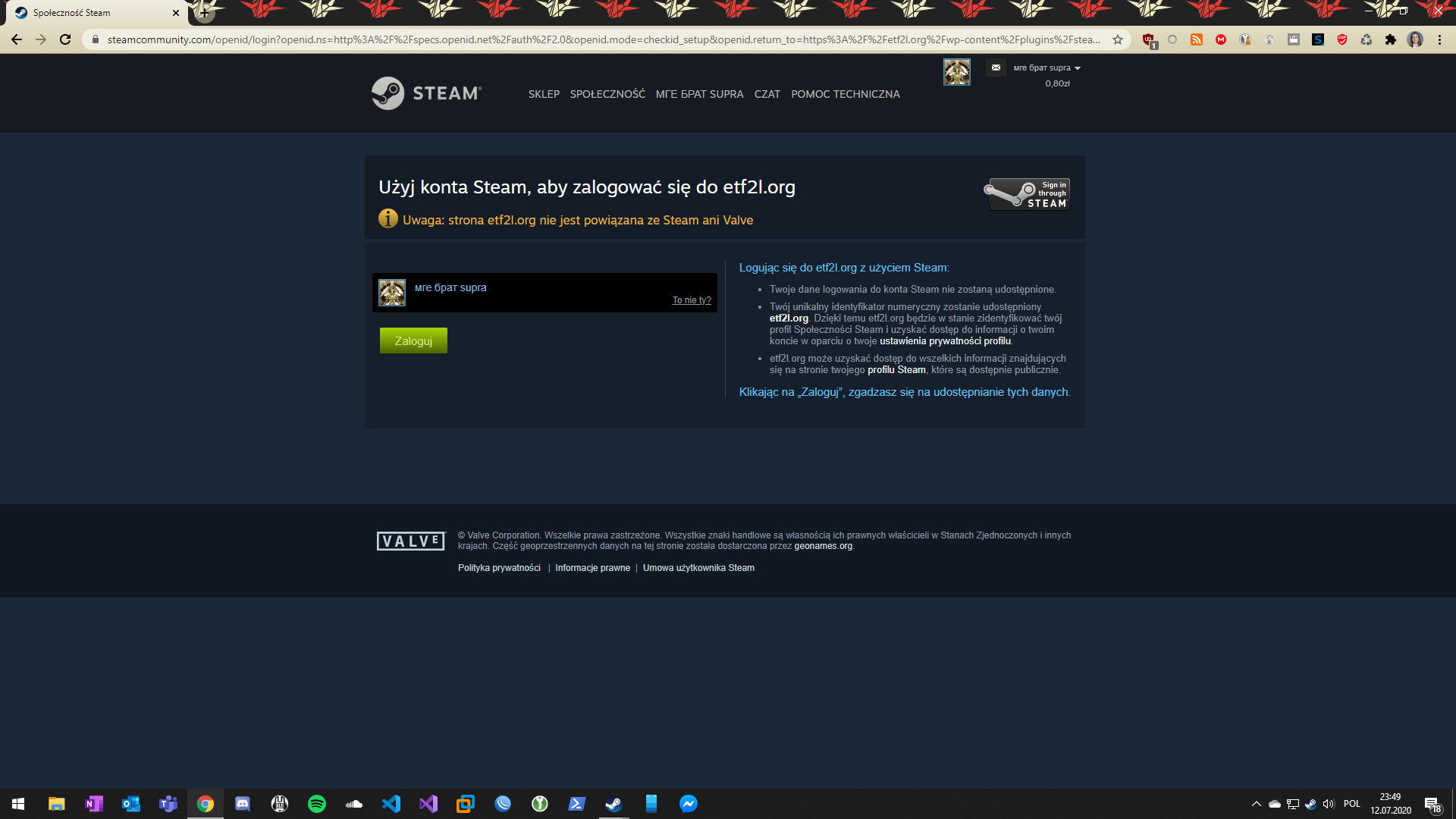

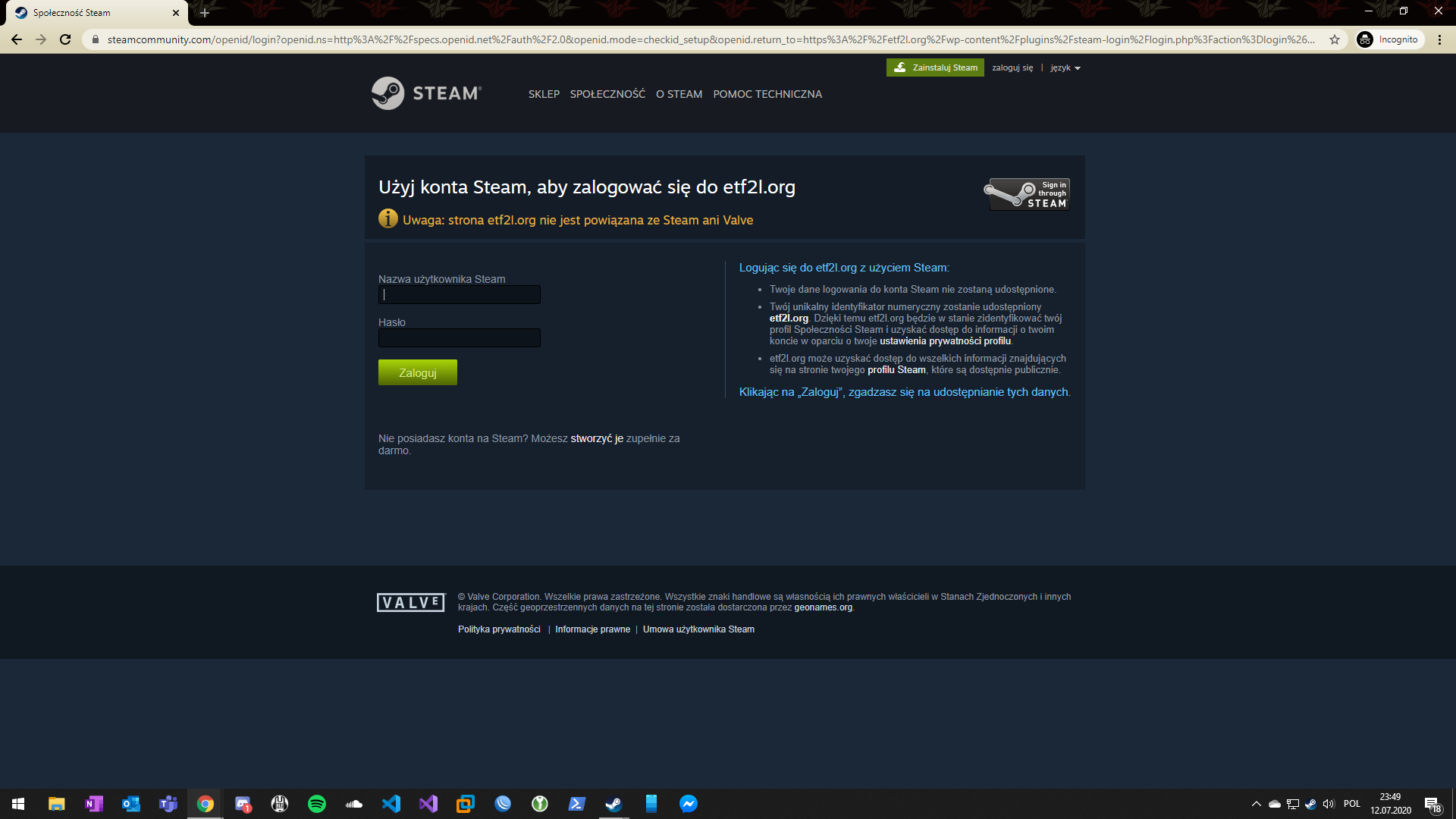

„dwustopniowe uwierzytelnienie powinno być skonfigurowana w miejscach, gdzie to jest możliwe oraz powinna być realizowana przez mechanizm, który umożliwia tworzenie kopii zapasowej”

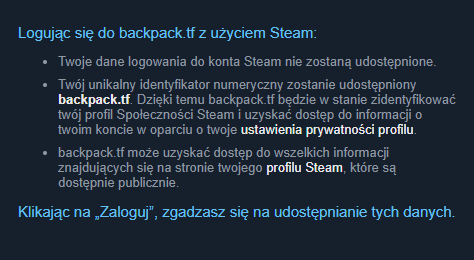

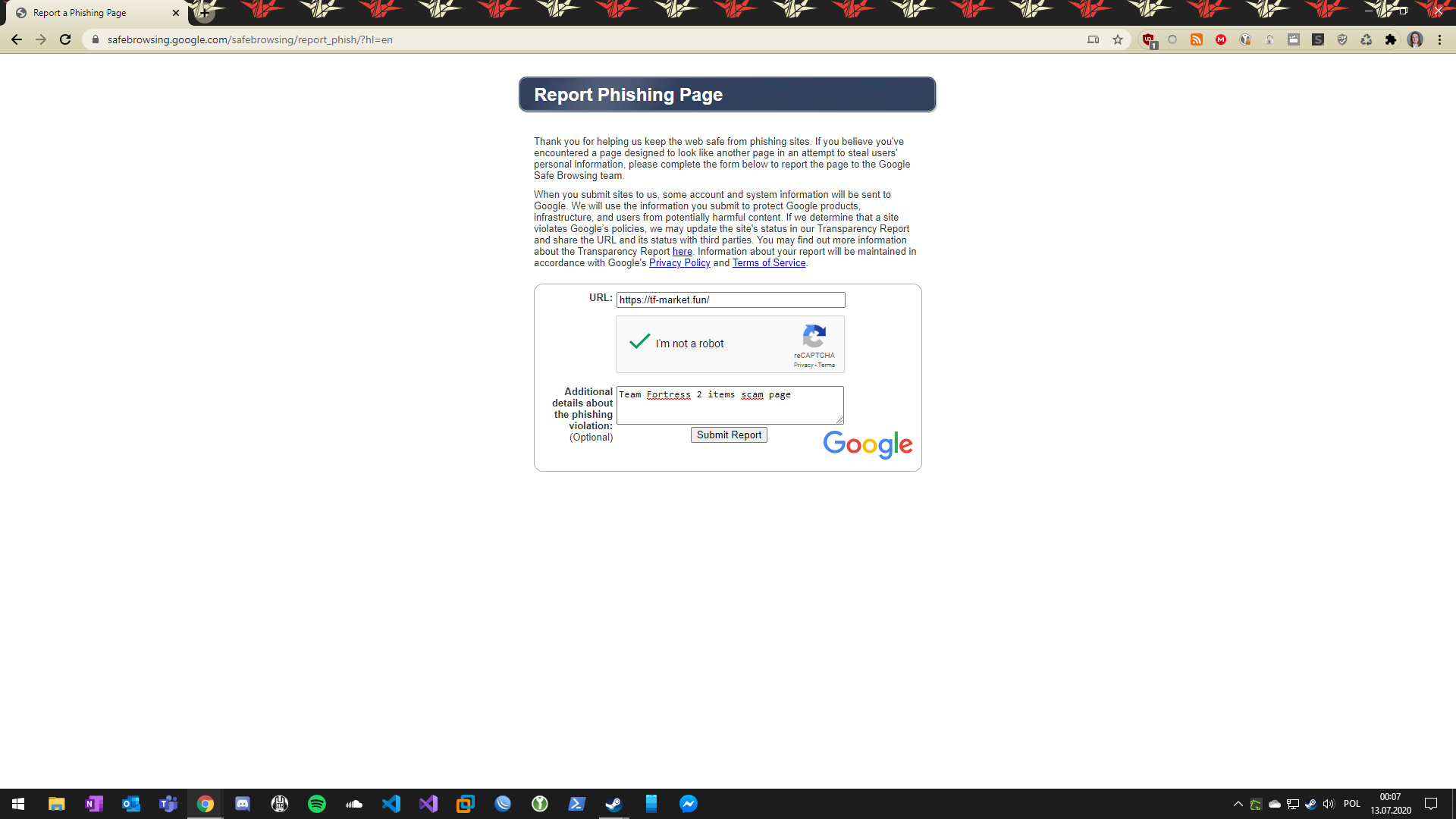

W każdym szanującym się dzisiaj serwisie mamy możliwość korzystania z dwustopniowego uwierzytelniania (2FA, two-factor authentication) lecz większość ludzi z tego nie korzysta. BŁĄD. To jest mechanizm, który pozwala nam znacznie zwiększyć bezpieczeństwo w sieci. W skrócie działa to tak: wpisujemy login i hasło, następnie wpisujemy token (ciąg cyfr, najczęściej 6) z telefonu lub używamy klucza sprzętowego do potwierdzenia, że to naprawdę my chcemy się zalogować. Tokeny same w sobie są generowane na podstawie tajnego kodu przechowywanego przez aplikację oraz aktualnego czasu. Nie wymagają one połączenia z Internetem. W skrócie, musimy mieć ustawioną aktualną godzinę, w innym wypadku generowane tokeny nie będą działać. Odnosi się to do tokenów z aplikacji, nie z SMSów.

Korzystanie z tokenów na telefonie odbywa się przez wiadomości SMS lub aplikację i w drugim przypadku wymaga od nas jedynie posiadania telefonu z Androidem lub iOSem (sic!). Na telefonie musimy zainstalować odpowiedni program, następnie należy dodać metodę uwierzytelniania w postaci tokenu. Następnie należy aplikacją do tokenów zeskanować kod QR wyświetlany na ekranie lub podać tajny kod wygenerowany przez kreator do programu z tokenami. To doda możliwość generowania tokenów. Następnie taki token należy przepisać do okienka w kreatorze dodawania metody uwierzytelniania i voilà – gotowe.

Najpopularniejszą aplikacją do tokenów jest Google Authenticator, lecz ja osobiście polecam Authy. Google Authenticator nie posiada mechanizmu kopii zapasowej tajnych kodów, przez co jak zgubilibyśmy telefon, tracimy wszystkie tokeny i mamy problem. Duży problem. Z Authy takiego problemu nie ma, ponieważ tajne kody są przechowywane w chmurze. Aplikacja i tokeny w niej wyglądają mniej więcej tak:

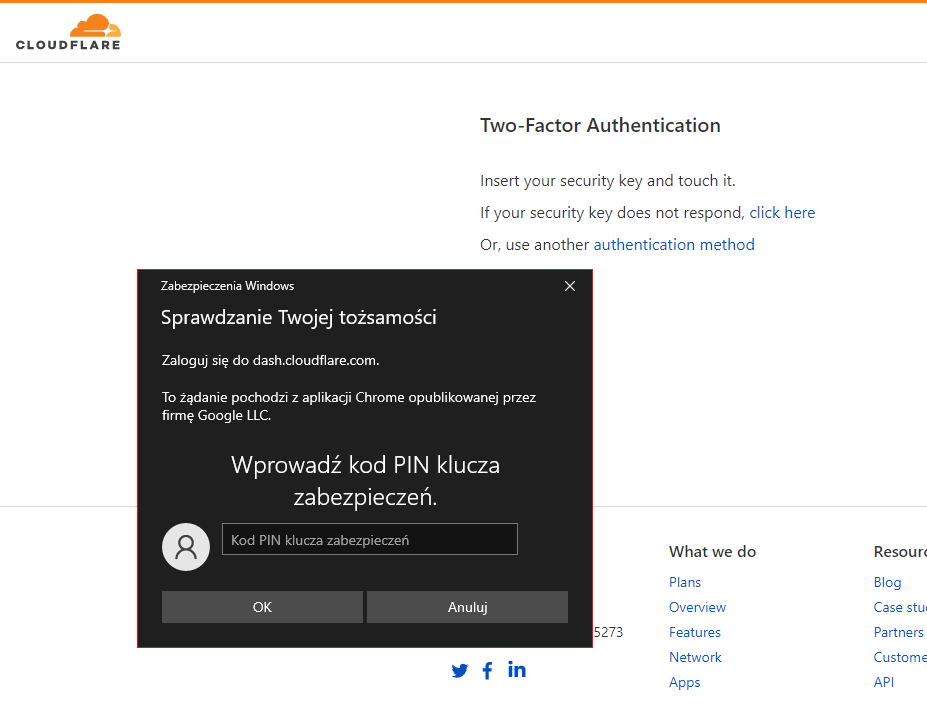

Alternatywą jest klucz sprzętowy. Wpisujemy login i hasło, następnie musimy dotknąć klucz sprzętowy w odpowiednim miejscu lub podać kod PIN klucza. Przykład logowania do konta Google możecie zobaczyć poniżej:

Na innych serwisach możemy dostać nieco inny prompt, przykład z cloudflare.com:

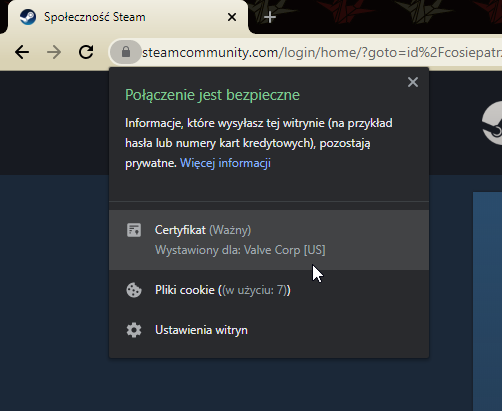

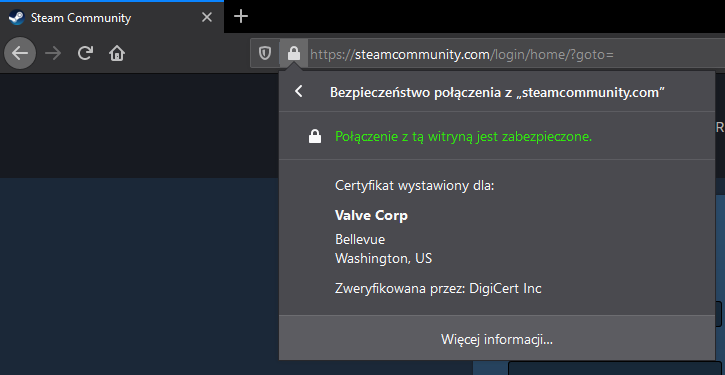

Kopia takiego klucza jest realizowana w prosty sposób: po prostu na dwóch kluczach sprzętowych zapisuje się dokładnie ten sam klucz prywatny, klucz HMAC itd. Wtedy jeśli jeden przestaje działać, drugi dalej może być używany. Przy konfiguracji YubiKey zapisałem sobie plik tekstowy z kluczami, które znajdują się wewnątrz urządzenia. Dzięki temu będę mógł przepisać dane na kolejne urządzenie jeśli uszkodzę jakoś jeden klucz, a potem będę musiał kupić nowy, by zachować status 2 kluczy w jednym czasie. Klucz sprzętowy ma jedną zasadniczą wadę – można go łatwo zgubić. Warto więc przechowywać kopię klucza w bezpiecznym miejscu, a główny klucz w miejscu, które na pewno nie zniknie – ja trzymam go przy kluczach, bo tak na dobrą sprawę to jest taki trochę klucz, lecz elektroniczny. Ponadto używałbym takiego klucza tylko w sprzęcie, któremu ufam – nie wiem jakie oprogramowanie może pracować w czyimś komputerze i niekoniecznie chciałbym to testować.

najważniejsze pytanie – czy naprawdę nam jest to potrzebne?

To niegrzeczne, ale odpowiem pytaniem – a czy Tobie jest potrzebne bezpieczeństwo w sieci?

Definitywnie nie każdy musi mieć klucze sprzętowe. Nie powiem, że to jest bajer, to jest przydatna rzecz, ale nie każdy musi tak bardzo dbać o swoje bezpieczeństwo i to rozumiem. Jednak jak wspomniałem na początku, kradzież tożsamości z punktu widzenia ofiary to okropna rzecz i nikomu tego nie życzę. Dlatego moim zdaniem, dla własnego spokoju warto spędzić jeden lub dwa popołudnia przeglądając historię przeglądania Internetu w przeglądarce, spisać portale, na których się logujemy, utworzyć pęk kluczy, pozmieniać hasła do wszystkiego (na każdej stronie inne), zrobić kopię bazy kluczy i już jesteśmy bezpieczniejsi niż większość świata. To wymaga zaangażowania, ale nie wymaga wielkiego wysiłku, by o to zadbać.

Koniec końców trzeba sobie zadać pytanie – co bardziej się opłaca? Zmarnować trochę czasu na bawienie się w menedżera haseł i zmienianie haseł na trudniejsze, a potem ich kopiowanie przy logowaniu się do serwisów czy zmienianie ich po tym, jak ktoś w naszym imieniu wykorzysta naszych znajomych lub zrobi coś jeszcze gorszego i ten cały wstyd, który zostaje po całej sytuacji?

Odpowiedzcie sobie sami.