Jeśli administrujecie domeną Active Directory w waszych organizacjach, pewnie wiecie, że czasami trzeba instalować różne programy pracownikom. Z faktu, że informatyk to leniwy zawód to by utrzymać swój stan warto spróbować instalować programy zdalnie. Dzięki temu nie musimy biegać po komputerach, by zainstalować jeden program. Jeden program, a co jeśli komputerów trzeba ogarnąć sporo?

W sumie to warto się zastanowić co się najczęściej instaluje na komputerze:

- Przeglądarka internetowa (Chrome/Firefox),

- Pakiet Office (MS Office/LibreOffice),

- W niektórych firmach Adobe Reader/Foxit Reader,

- 7-Zip,

- Program antywirusowy (w moim przypadku ESET Security),

- Klient VPN (jeśli firma daje możliwość np. home-office),

- Program do robienia kopii zapasowych komputera (w moim przypadku StorageCraft ShadowProtect),

- Java Runtime Kit (niektóre aplikacje tego wymagają),

- Z przydatnych, lecz niekoniecznie niezbędnych:

- Everything (szybkie wyszukiwanie plików),

- Klient chmurowy (w moim przypadku Nextcloud i OneDrive),

- Narzędzie do robienia screenshotów (w moim przypadku Greenshot),

- Menedżer haseł (w moim przypadku KeepassXC),

- Programy potrzebne do konkretnego rodzaju pracy, np. księgowość będzie korzystała z programów pokroju Płatnika czy jakiegoś programu ERP typu Comarch Optima, Macrologic itd., administratorzy będą raczej mieli VirtualBoxa, VMware Workstation, Visual Studio Code/Notepad++, programiści mieliby np. Visual Studio, IntelliJ i tak mógłbym wymieniać be z końca.

Jak widać, robi się z tego dosyć pokaźna lista i pewnie gdyby trzeba było to zainstalować na komputerze pracownika ręcznie – możesz zapomnieć o godzinie w pracy co najmniej, a pracowników do obsłużenia czasami może być kilkadziesiąt czy kilkaset, więc prostszym rozwiązaniem jest skorzystanie z GPO (Group Policy Object).

Myślę, że warto to podzielić na dwa etapy – szybka organizacja użytkowników i komputerów w AD i stworzenie polityk GPO. GPM (Group Policy Management) pozwala nam ustawić dowolne ustawienie dotyczące działania systemu Windows jak i niektórych programów względem konkretnych komputerów czy użytkowników poprzez zarządzanie obiektami (tzw. GPO).

Inaczej mówiąc, dzięki temu możemy ustawić dla użytkownika, że na przykład ma mieć z góry ustawioną tapetę z logiem naszej firmy i nie może jej zmieniać czy np. to, że nie może korzystać ze sklepu Microsoft Store w celu instalowania dodatkowych aplikacji.

Dla komputera możemy zaś ustawić np. to, że nie wymagamy modułu TPM do szyfrowania komputerów BitLockerem, polityki firewalla w Windows Defender. Są rzeczy, które pojawiają się zarówno w części dla komputera jak i użytkownika jak na przykład instalowanie programów, ale tutaj raczej się skupię nad samym wykorzystaniem funkcjonalności w praktyce niż opisaniem co to jest.

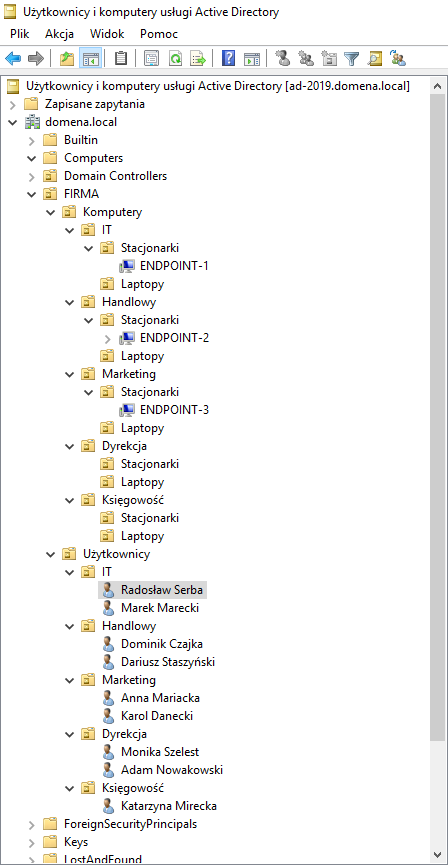

Organizacja użytkowników i komputerów w AD

To jest prostsze, niż nam się wydaje, bo bardziej chodzi tutaj o poukładanie komputerów i użytkowników w odpowiednim schemacie drzewka. Tworzy się je w przystawce Użytkownicy i komputery usługi Active Directory. Myślę, że najsensowniejsze jest to rozwiązanie poniżej (jeśli są propozycje na lepsze to zachęcam do zostawienia komentarzy). Podzieliłem je tak dlatego, bo wdrażałbym osobno polityki dla użytkowników (np. ustawienia dotyczące montowania zasobów sieciowych automatycznie) byłyby per danych dział lub były wspólne (podpinam je do drzewka poziom wyżej, np. ustawienie wspólnego udziału sieciowego dla całej firmy byłoby podpięte do obiektu Użytkownicy, bo dotyczy wszystkich użytkowników w firmie).

Z drugiej strony chcę móc wybierać jak mają być skonfigurowane osobno komputery i osobno laptopy (np. chcę szyfrować wszystkie laptopy i nie szyfruję stacjonarek). Poza tym chcę, by konkretne programy były zainstalowane w konkretnych działach (np. ERP Optima w księgowości, VMware Workstation w IT), ale na przykład Chrome i Firefox powinny być zainstalowane u wszystkich bez względu na to, czy pracują na laptopach czy stacjonarkach.

Po co to wszystko? Po to, by móc konkretnie ustawić daną grupę komputerów, dzięki czemu czynności, które musimy wykonać po to, by ustawić wszystkie komputer są automatyzowane, czyli zamiast robić coś 10 razy zrobimy to raz by przetestować czy dobrze działa, a potem wskażemy daną grupę (np. dział IT) i niech się ten VMware Workstation instaluje na wszystkich komputerach od IT.

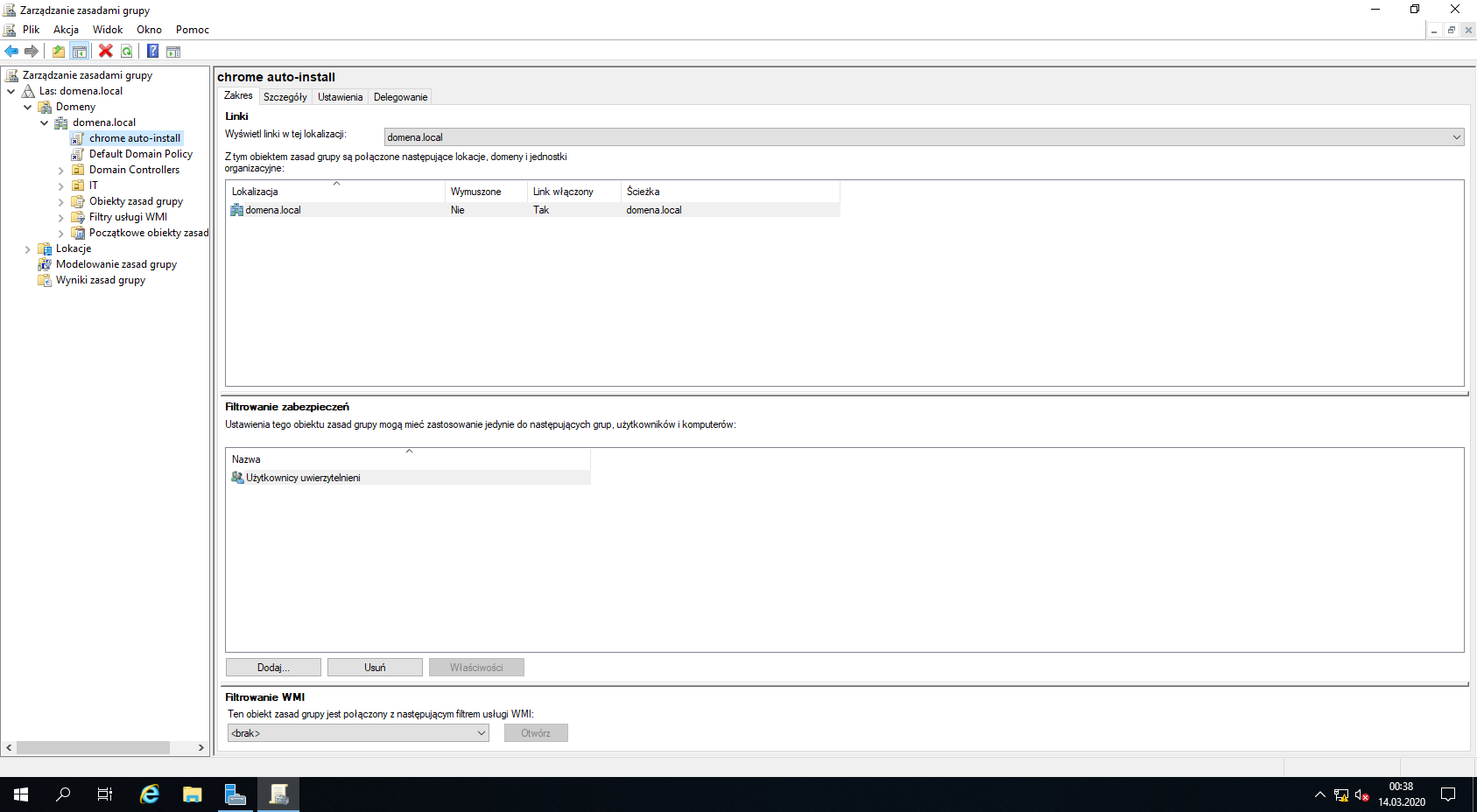

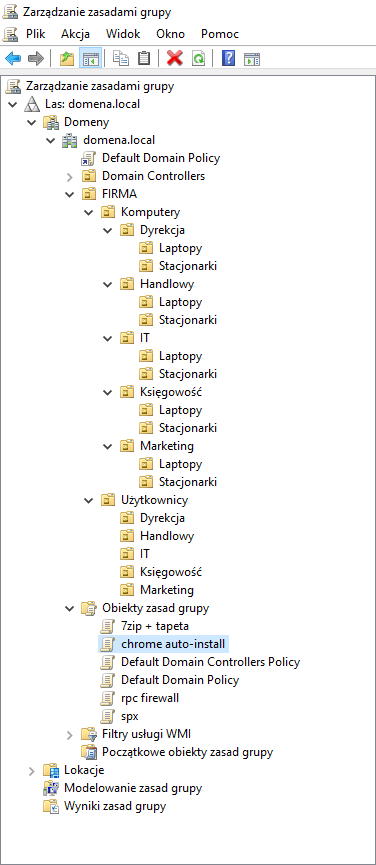

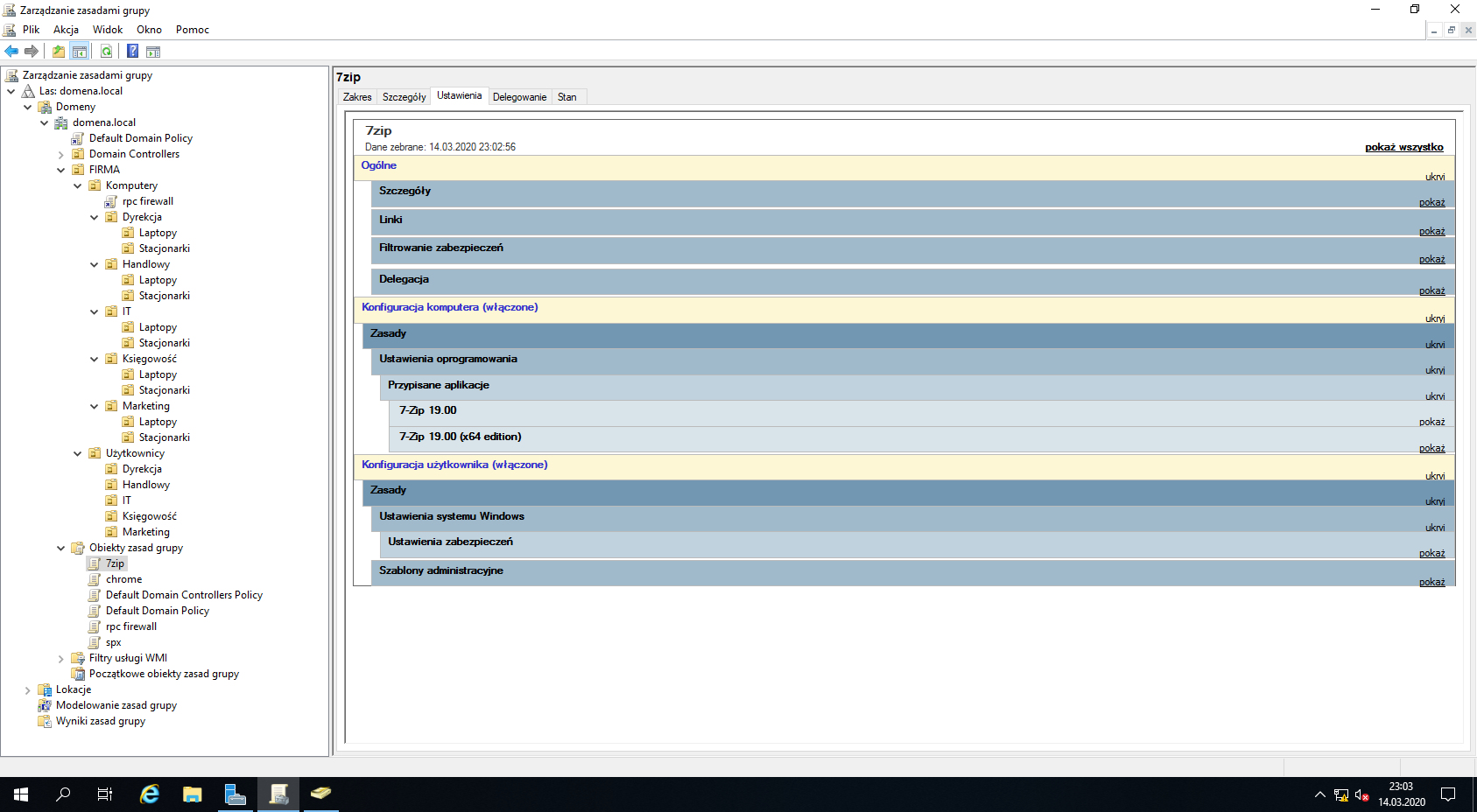

Następnie miejsce, gdzie ustawiamy polityki GPO jest tutaj, w przystawce Zarządzanie zasadami grupy.

Tworzenie polityk GPO i przypisywanie ich do grup

W tworzeniu konfiguracji założenie jest następujące:

- tworzymy obiekty, które są szablonami konfiguracji komputerów lub/i użytkowników (przy czym warto im dać jakąś nazwę, która będzie mówiła nam jasno co ten szablon robi bez głębszego zerkania w szczegóły, np.

browser install), - definiujemy jakie ustawienia chcemy mieć w konkretnym szablonie, na przykład instalację pakietu oprogramowania Google Chrome i Mozilla Firefox (by użytkownicy mieli jakiś wybór) czy automatycznie dodanie udziału sieciowego

//fileserver/share, - przypisujemy taki obiekt do konkretnej jednostki organizacyjnej (OU – organisational unit), dzięki czemu definiujemy, że szablon instalacji Google Chrome i Mozilla Firefox ma być wdrożony na wszystkich komputerach w organizacji (przypinając obiekt do OU

Firma/Komputery).

tworzymy obiekty, które są szablonami konfiguracji komputerów i użytkowników.

W przypadku zwykłych ustawień to jest kwestia wyklikania w szablonie tego, co chcemy, a potem przeciągnięcia szablonu do OU w ten sposób:

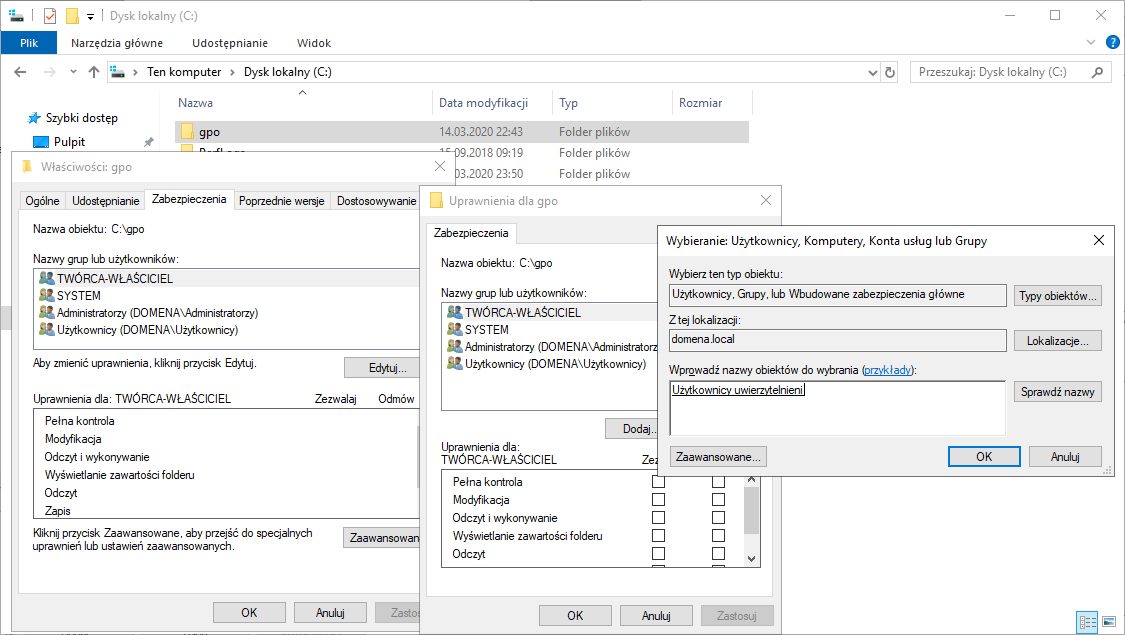

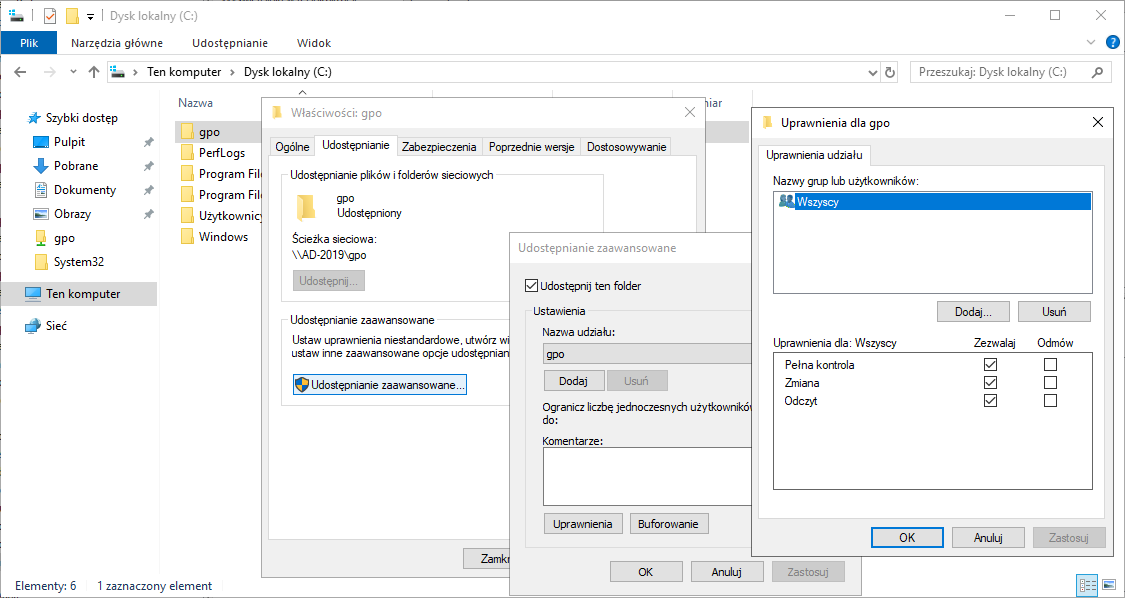

Z faktu, że tutaj jest mowa o pakietach instalacyjnych, najpierw musimy te pakiety umieścić w miejscu, gdzie te komputery, na których wdrażamy programy będą mogły je wdrożyć. Po prostu trzeba zrobić udział sieciowy. Stwórz folder na przykład w C:\, ja akurat go nazwałem gpo. Następnie udostępnij ten folder poprzez przejście do zakładki Udostępnianie, wybierz poniżej Udostępnianie zaawansowane…, kliknij na górze okna Udostępnij ten folder, kliknij w Uprawnienia i upewnij się, że grupa Wszyscy ma dostęp tylko do odczytu. Dzięki temu nikt nam nic nie zmieni w tym katalogu.

\\ad-2019.domena.local\gpoPoza tym przydaloby się dać dostęp komputerom do tych plików. Wybieramy zakładkę Zabezpieczenia i dodajemy dostęp do odczytu i wykonanie (domyślne ustawienie) grupie Użytkownicy uwierzytelnieni.

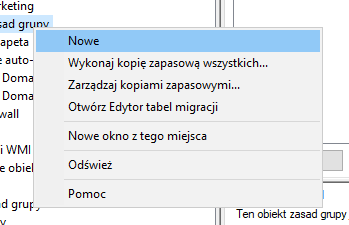

Okej, jak już mamy ten udział to umieśćmy pliki instalacyjne w nim. W moim przypadku będziemy instalować 7-Zipa i StorageCraft ShadowProtect SPX. Instalatory muszą być pakietami MSI, by dało się je zainstalować. Stworzymy dla nich 3 osobne polityki GPO. Aby stworzyć jedną, trzeba kliknąć Obiekty zasad grupy > Nowe, następnie podaj nazwę nowego obiektu i OK. W moim przykładzie nazwałem obiekt 7zip.

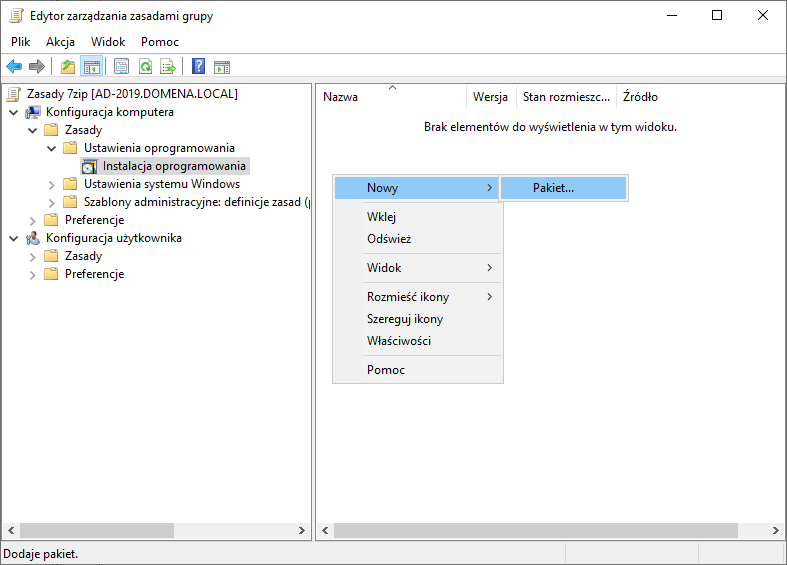

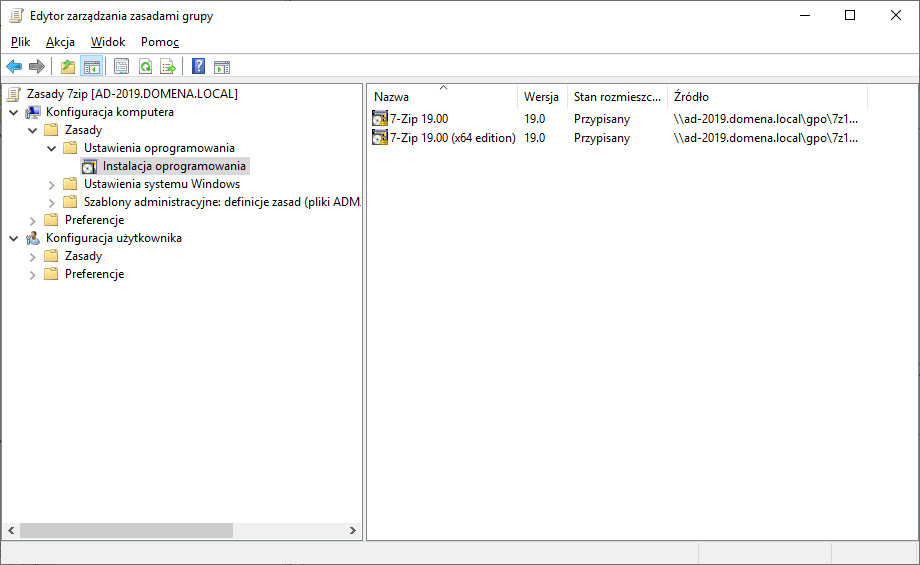

Następnie klikamy prawym na nowoutworzony obiekt i wybieramy Edytuj…, następnie otworzy nam się okno, w którym definiujemy szablon. W nim przechodzimy do Konfiguracja komputera > Zasady > Ustawienia oprogramowania > Instalacja oprogramowania i po prawej stronie klikamy PPM, następnie wybieramy Nowy > Pakiet….

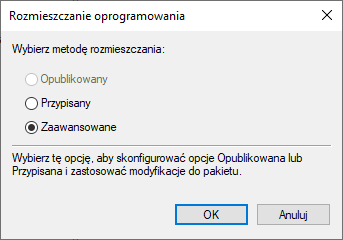

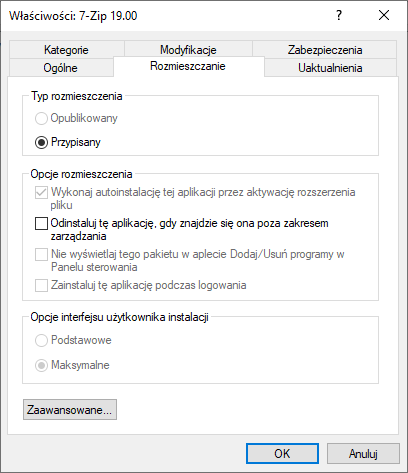

Wybieramy z listy instalator 7-Zipa (mamy 2, więc proces musimy wykonać 2 razy dla systemów 32 i 64-bitowych), następnie musimy wybrać metodę rozmieszczenia oprogramowania. Przypisany – po prostu z domyślnymi ustawieniami ma się zainstalować. Założenie jest takie, że pakiet, który przypisujesz powinien się zgadzać językiem z systemem, na którym ma być zainstalowany i czasami po zostawieniu pakietu w taki sposób instalacja się w ogóle nie wykonuje, dlatego wybieram opcję Zaawansowane.

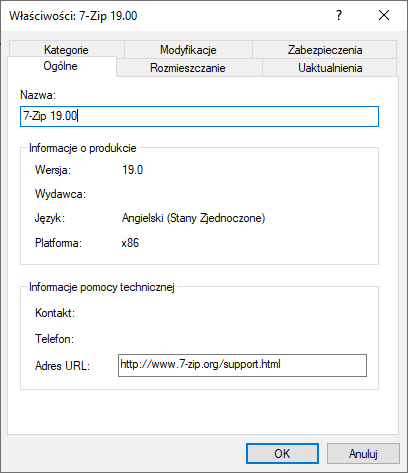

Otworzy nam się okienko z właściwościami tego instalatora. Dzięki niemu możemy zobaczyć na jaką platformę jest przygotowany program, jaki język jest domyślnym językiem programu i to mamy w zakładce Ogólne. To, co na ten moment nas interesuje to zakładka Rozmieszczanie.

Klikamy tutaj Zaawansowane…

Następnie zaznaczamy opcje Ignoruj język w czasie rozmieszczania tego pakietu i Udostępnij tę 32-bitową aplikację X86 komputerom Win64. Dzięki temu ta aplikacja zainstaluje się tylko na komputerach z systemem 32-bitowym bez względu na język systemu operacyjnego. Po tym można dać OK 2 razy i w ten sposób dodaliśmy pakiet instalacyjny dla 32-bitowej wersji 7-Zipa, teraz musimy to samo zrobić dla 64-bitowej wersji. Jedyna różnica tutaj będzie taka, że nie ma w Zaawansowane opcje rozmieszczania opcji Udostępnij tę 32-bitową aplikację X86 komputerom Win64, bo w końcu da się ją zainstalować tylko na 64-bitowych procesorach.

Po wszystkim szablon powinien wyglądać tak:

Jeśli klikniemy w oknie Zarządzanie zasadami grupy na nasz nowy obiekt i przejdziemy u góry do zakładki Ustawienia, będziemy mogli zobaczyć jak wyglądają wszystkie ustawienia zdefiniowane w tym szablonie. Po tym możemy przeciągnąć szablon do OU, tak jak na animacji wyżej i to tyle. W ten sposób mamy wdrożoną politykę GPO.

Drobna uwaga – warto mieć maszyny wirtualne na których możemy sobie testować takie polityki przed wdrożeniem ich produkcyjnie, na przykład jeśli mamy w organizacji pracowników pracujących na Windowsie 10 i Windowsie 8.1 to dobrze jest mieć wirtualki z takimi systemami – dzięki temu jesteśmy w stanie zobaczyć jak przejdzie proces instalacji na takich maszynach dzięki czemu unikniemy potencjalnych nieprzyjemnych niespodzianek na produkcyjnym sprzęcie.

Pakiety transformacji i wykorzystywanie Orca

Czasami niektóre pakiety MSI wymagają dodatkowych parametrów, by zadziałały. Skorzystam z przykładu programu StorageCraft ShadowProtect SPX. We wdrożeniach GPO wymaga on, by podać parametr IACCEPT=STORAGECRAFTEULA. W tej sytuacji rozwiązaniem jest stworzenie pakietu transformacji i dodanie go to pakietu instalacyjnego w momencie dodawania go do szablonu GPO.

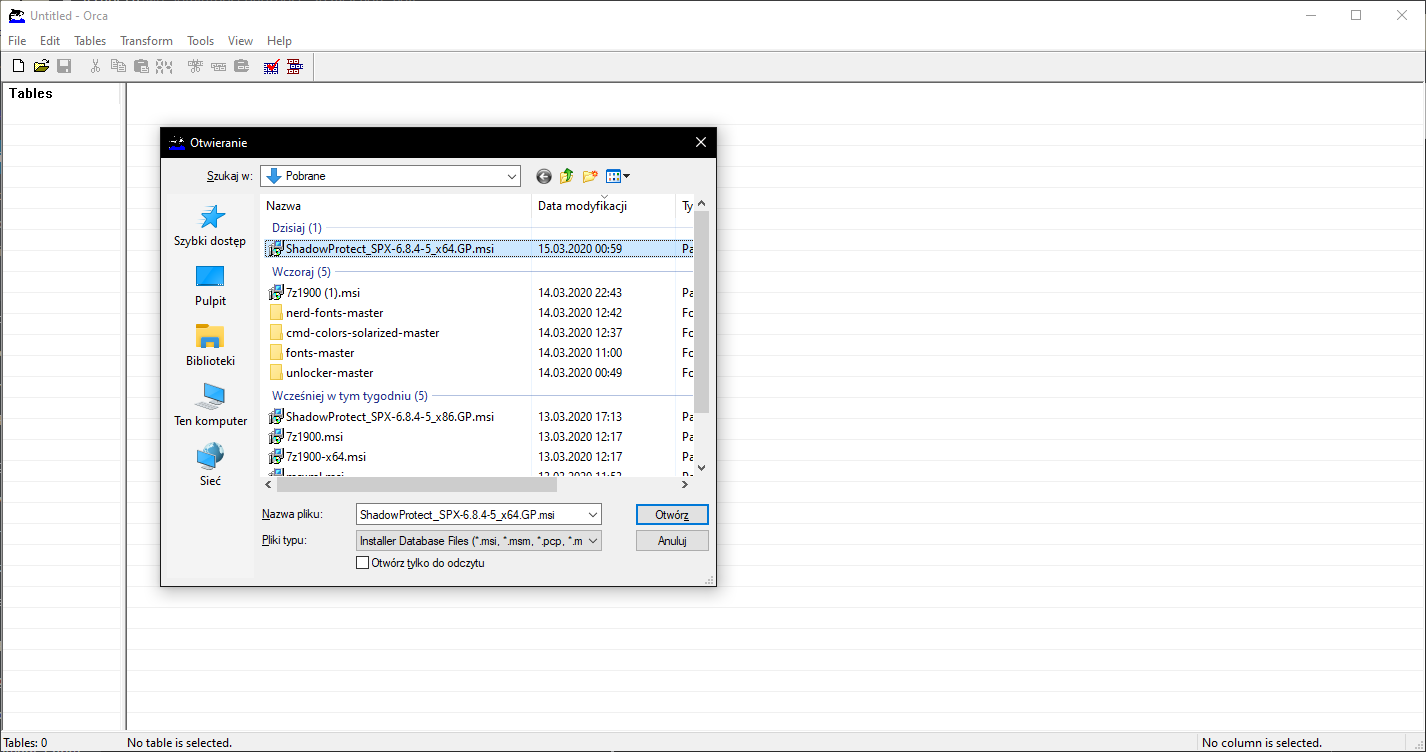

Takie pakiety transformacji tworzy się w programie Orca. Jest on dostarczany w postaci instalatora razem z Windows ADK (Assessment and Deploment Kit). W moim przypadku był w katalogu C:\Program Files (x86)\Windows Kits\10\bin\10.0.18362.0\x86\Orca-x86_en-us.msi. W tym instalatorze na dobrą sprawę musimy go przeklikać dalej, dalej, dalej i mamy go na zainstalowanego. Następnie otwieramy go, wybieramy u góry w lewym rogu File > Open i wybieramy instalator, który nas interesuje.

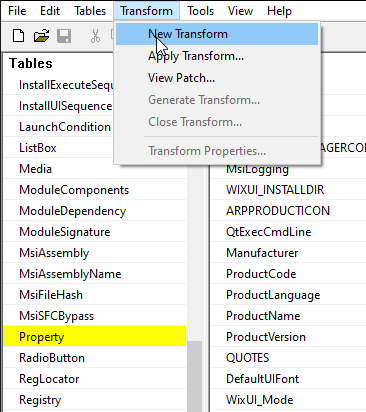

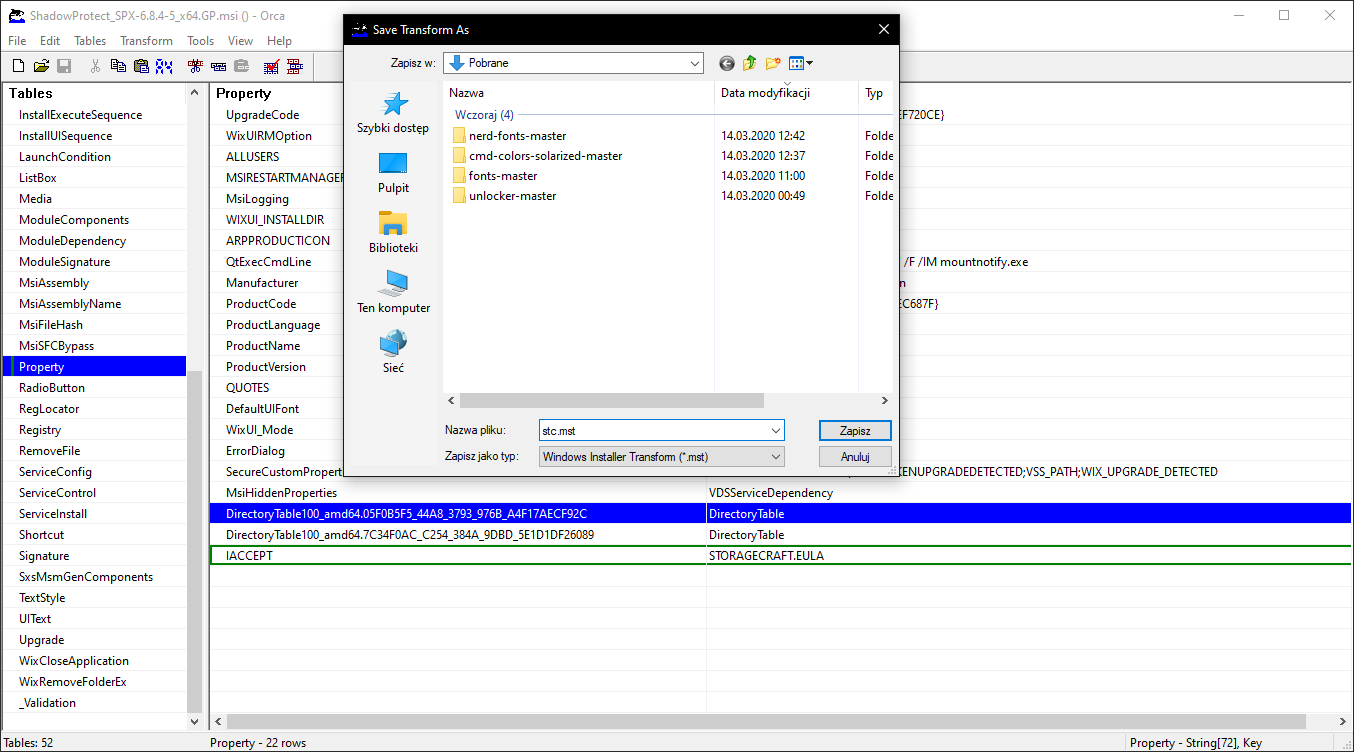

Wedle wskazania w dokumentacji powinniśmy taki parametr podać w sekcji Property (wybieramy z listy po prawej stronie), potem w górnym panelu wybieramy Transform > New Transform.

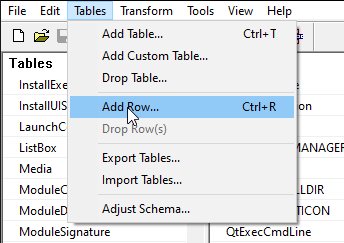

Wybieramy teraz w Tables > Add Row… i tutaj dodajemy dane klikając w pole Property i wpisując IACCEPT, następnie klikamy pole Value i wpisujemy STORAGECRAFT.EULA. Po tym klikamy OK.

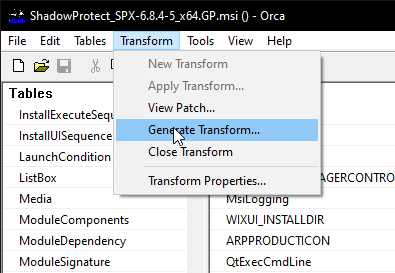

Zobaczymy po tym, że nowe pole jest obramowane na zielono. W ten sposób możemy zapisać nasz plik transformacji poprzez Transform > Generate Transform… i zapisując plik.

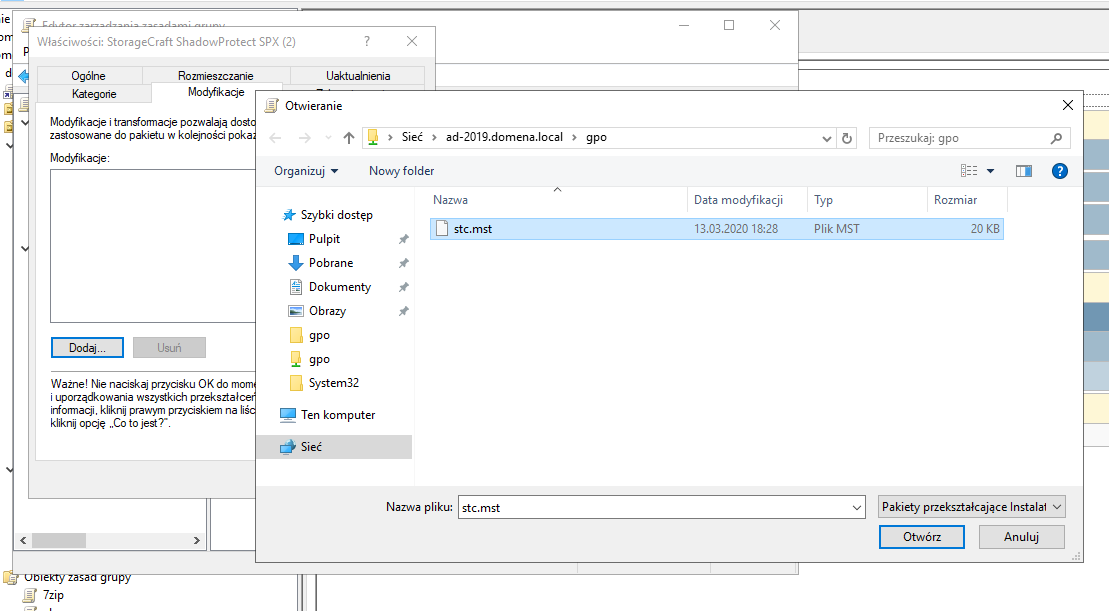

Mając to przy dodawaniu pakietu wybieramy kartę Modyfikację, klikamy przycisk Dodaj… i wskazujemy plik transformacji, przy czym nie zapomnijmy go umieścić na wcześniej utworzonym udziale sieciowym.

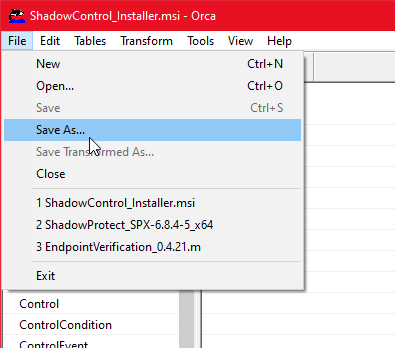

Zmiany można też zamieszczać wewnątrz pakietów MSI, dzięki czemu nie trzeba korzystać z pakietów transformacji, po prostu należy zapisać zmiany jako pakiet MSI:

Wdrażanie polityk GPO w życie

Nowa polityka wchodzi w życie w ciągu 90 minut + maksymalnie 30 minut. Jest to zrobione po to, by w przypadku dużych środowisk polityki były bez problemu wysłane i zastosowane na wszystkich wskazanych stanowiskach. Możemy ten proces przyspieszyć wykonując polecenie gpupdate /force na stanowiskach, gdzie taka polityka powinna być zaaktualizowana. W przypadku pakietów instalacyjnych jest potrzebny restart systemu, więc do polecenia dodajemy parametr /boot, czyli gpupdate /force /boot. Od Windowsa Server 2012 możemy takie wymuszenia wykonywać zdalnie (z samej przystawki i poprzez Windows PowerShell).

Zanim będziemy takie aktualizacje wykonywać zdalnie powinniśmy wdrożyć jedną politykę GPO odblokowującą porty w firewallu, bo domyślnie są zablokowane i otrzymamy błędy przy wykonaniu. Do tego trzeba stworzyć politykę, która odblokowuje ruch przychodzący, gdzie na dobrą sprawę możemy skopiować polityki bezpośrednio z lokalnych ustawień Zapory Windows Defender z zabezpieczeniami zaawansowanymi, a nazwy reguł, które musimy mieć to:

- Instrumentacja zarządzania Windows (ruch przychodzący ASync),

- Instrumentacja zarządzania Windows (ruch przychodzący DCOM),

- Instrumentacja zarządzania Windows (ruch przychodzący WMI),

- Zdalne zarządzanie woluminami (RPC-EPMAP),

- Zdalne zarządzanie zaplanowanymi zadaniami (RPC-EPMAP).

Część z reguł jest domyślnie wyłączona; należy na nie kliknąć prawym i wybrać Włącz regułę. Te ustawienia znajdują się w Konfiguracja komputera > Zasady > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zapora Windows Defender z zabezpieczeniami zaawansowanymi > Zapora Windows Defender z zabezpieczeniami zaawansowanymi – LDAP://CN={UUIDBARDZODLUGI},CN=POLICIES,CN=SYSTEM,DC=DOMENA,DC=LOCAL > Reguły przychodzące.

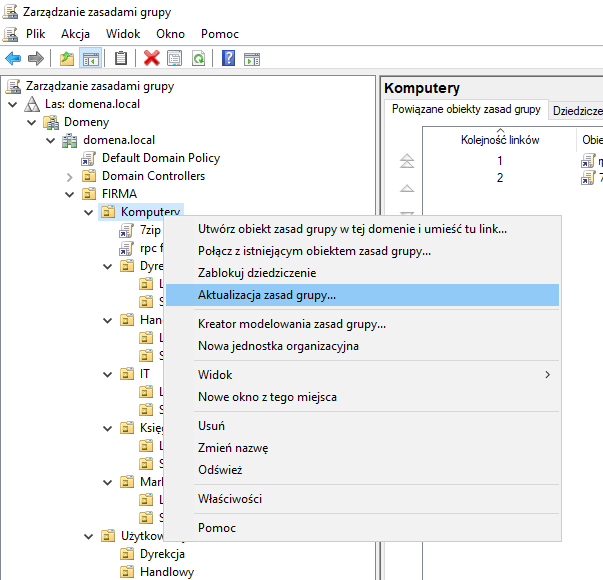

Wymuszenie takiej aktualizacji poprzez Zarządzanie zasadami grupy wygląda tak, że klikamy PPM na OU, w którym chcemy wykonać aktualizację polityk GPO, a następnie wybieramy Aktualizacja zasad grupy….

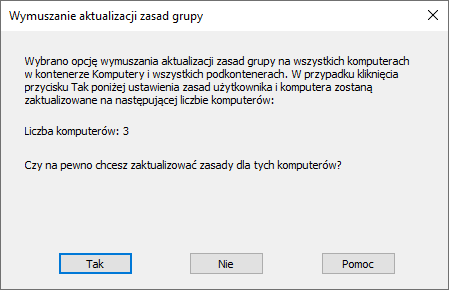

Następnie zostaniem spytani czy na pewno chcemy to zrobić, od razu widzimy ile komputerów otrzyma aktualizację. Klikamy Tak.

W efekcie widzimy też na jakich hostach taki proces się udał, a na jakich nie. W moim przypadku wszystko się udało.

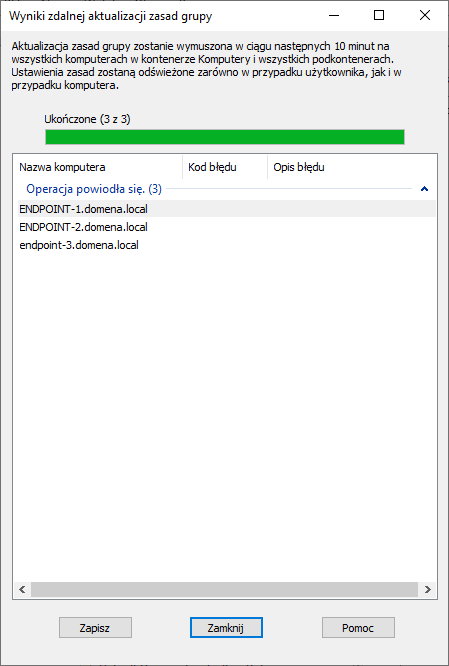

Po restarcie jednego z desktopów widzimy efekt (w międzyczasie też dodałem na komputerze Google Chrome):

Drugą metodą na aktualizację polityk są polecenia (tzw. cmdlety (command-lety)) w Windows PowerShell. Odpowiednikiem polecenia gpupdate /force w PowerShell jest Invoke-GPUpdate, lecz te polecenie da się wykonać tylko z Windowsów Server. Tutaj mamy większe możliwości, bo możemy wskazywać nawet z jakim opóźnieniem ma być wykonywana aktualizacja. Same polecenie uruchomi aktualizację polityk GPO na maszynie, z której te polecenie jest wykonywane, więc warto wskazać komputery na których chcemy taką aktualizację przeprowadzić. Dam tutaj bardziej rozbudowany przykład polecenia. Dzięki niemu:

Invoke-GPUpdate -Force -Boot -Computer endpoint-3 -RandomDelayInMinutes 0

- wymuszamy aktualizację bez potwierdzenia od strony użytkownika,

- restartuje komputer przy wdrożeniu pakietów instalacyjnych,

- wskazuje komputer endpoint-3 jako tą, na której ma być wykonana aktualizacja polityk,

- wykonanie nastąpi natychmiast, bo określony losowy czas wykonania to 0.

Rozbudujmy to trochę bardziej – wskażmy wszystkie komputery z danego OU do aktualizacji.

W moim przypadku chcę zaaktualizować wszystkie komputery będące w OU Komputery będącym w OU FIRMA. Biorąc pod uwagę, że nazwa mojej domeny to domena.local, polecenie wygląda następująco:

Get-ADComputer -Filter * -SearchBase "OU=Komputery,OU=FIRMA,DC=domena,DC=local" | foreach { Invoke-GPUpdate -Force -Boot –Computer $_.name -RandomDelayInMinutes 0}

W parametrze -SearchBase polecenia Get-ADComputer musimy określić Distinguised Name (jak bym miał to przetłumaczyć to byłoby to „wyróżniająca się nazwa”, choć słyszałem tłumaczenia nazwa dystyngowana, zbierało mi się na wymioty). To można znaleźć na dwa sposoby:

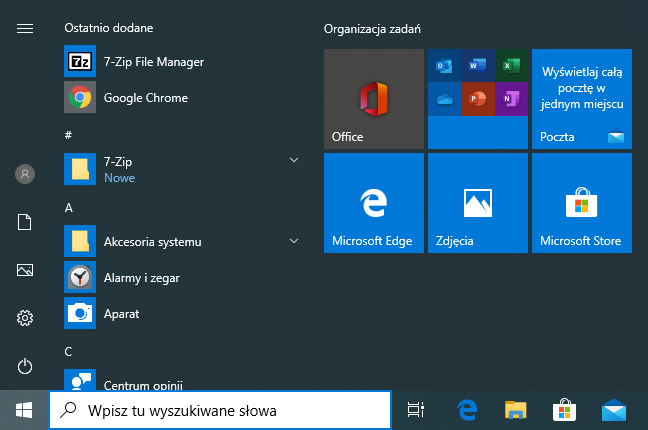

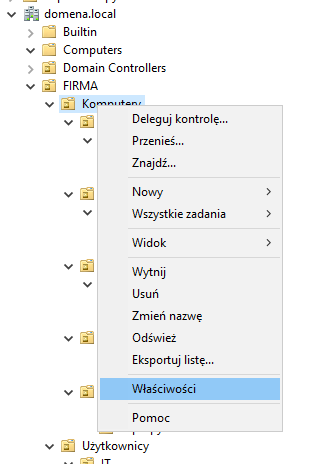

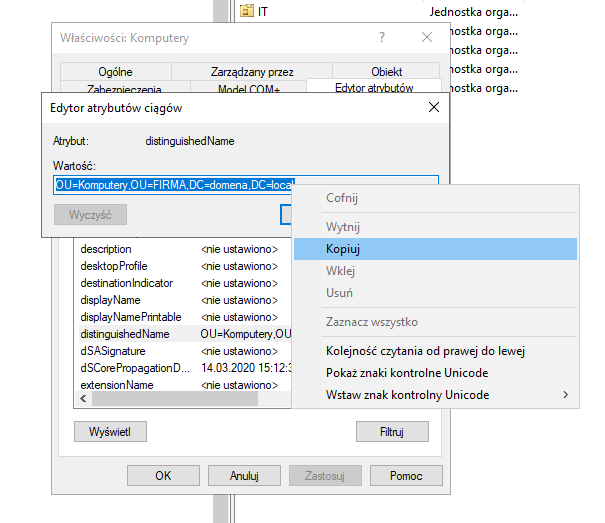

Pierwszą jest znalezienie DNa dla konkretnego OU. Możemy to zrobić włączając Opcje zaawansowane w przystawce Użytkownicy i komputery usługi Active Directory. O tutaj:

Następnie klikamy na OU, które nas interesuje PPM > Właściwości.

Wybieramy zakładkę Edytor atrybutów i szukamy pola distinguishedName. Klikamy na dole okna przycisk Wyświetl i kopiujemy zawartość.

Na dobrą sprawę druga metoda to wypisanie sobie schematów drzewka od samego dołu do góry i zapisanie ich w jednej linii oddzielając przecinkami:

- OU=Komputery

- OU=FIRMA

- DC=domena

- DC=local

W DN oddzielamy wszystkie segmenty drzewka przecinkami, poza tym wykorzystuje skróty CN (common name) dla nazw użytkownika i grup, OU (organisational unit) dla jednostek organizacyjnych i DC (domain component) dla nazwy domeny. Gdyby domena to było to.jest.testowa.domena.local to kompletna część DC byłaby: DC=to,DC=jest,DC=testowa,DC=domena,DC=local. W tym przypadku powyżej wynik jest widoczny na zrzucie ekranu.